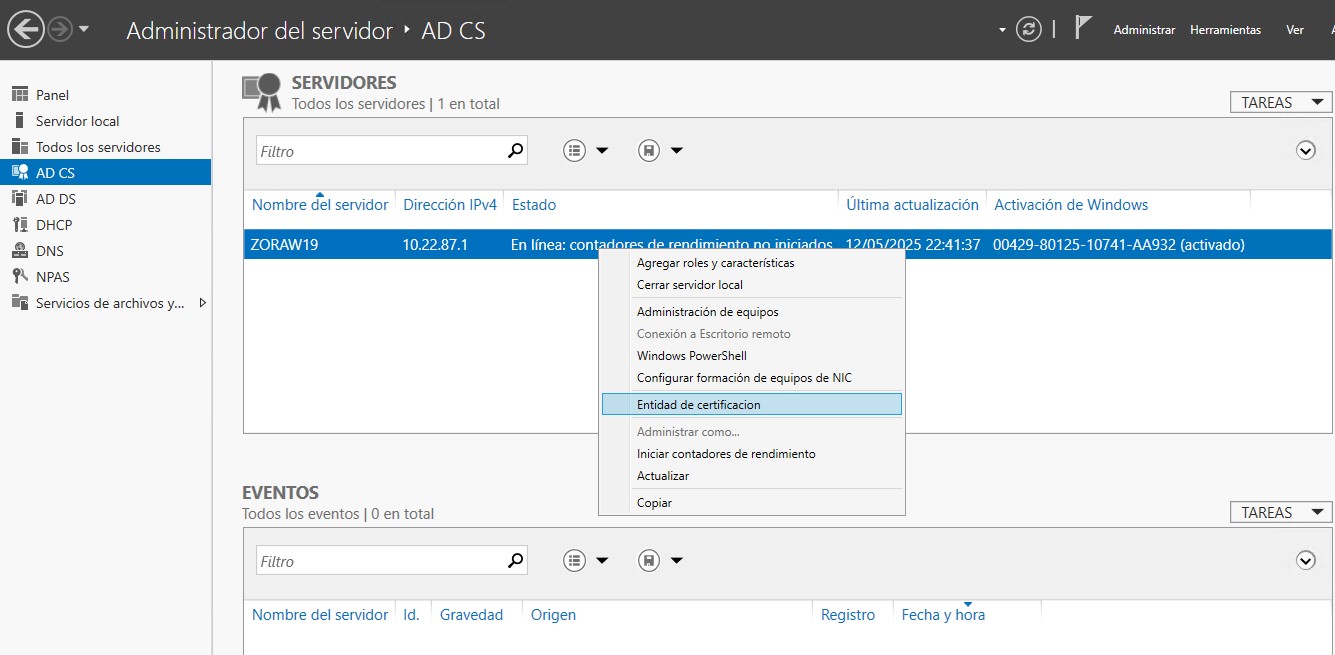

El CIFP Tartanga LHII cuenta con una red wifi basada en puntos de acceso del fabricante Ubiquiti y gestionados mediante un controlador Unifi Controller instalado sobre una máquina virtual con Ubuntu Server. En la actualidad la red wifi cuenta con más de 30 puntos de acceso distribuidos por las diferentes aulas y dependencias comunes del instituto.

Algunos de los puntos de acceso de la red wifi

Algunos de los puntos de acceso de la red wifi

En el CIFP Tartanga LHII actualmente el acceso a la red wifi se realiza mediante el protocolo WPA2-PSK (Wi-Fi Protected Access – Pre-Shared Key), el cual utiliza una clave precompartida que debe ser conocida por todos los usuarios. En el protocolo WPA2-PSK la información circula de forma cifrada entre el cliente Wifi y la red mediante el protocolo de cifrado AES (Advanced Encryption Standard), un protocolo desarrollado en 1998 como sustituto a otros protocolos anteriores de cifrado que habían demostrado ser vulnerables, como DES (Data Encryption Standard). AES puede utilizar claves de cifrado de 128, 192 y 256 bits, pero en el protocolo WPA2-PSK se utiliza habitualmente claves de 128 bits.

A pesar de que se han descubierto ciertas vulnerabilidades en el protocolo WPA2, como el ataque denominado KRACK (Key Reinstallation AttaCK), desde el punto de vista de la información transmitida, las redes wifi con el protocolo WPA2 se siguen considerando bastante seguras, ya que el cifrado mediante AES con claves de 128 bits es muy seguro y, además, cada usuario negocia una clave de cifrado distinta con el punto de acceso wifi.

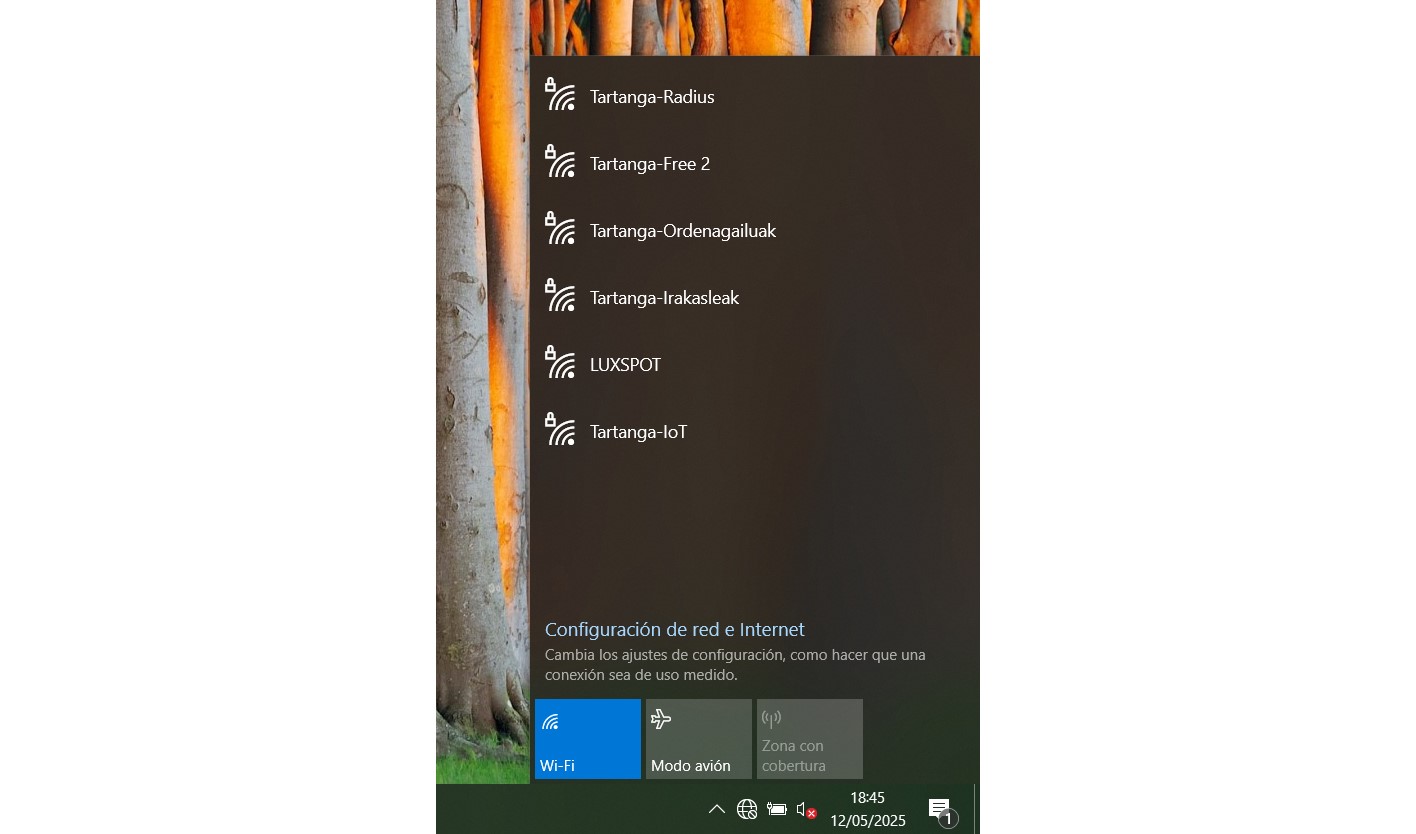

El problema en este tipo de redes WPA2-PSK viene dado con el uso de claves compartidas por todos los usuarios que acceden a la red wifi. Aunque es habitual disponer de varios SSID para el acceso a la red, todos los usuarios que comparten un SSID comparten también la clave de acceso y eso, en un entorno como es un instituto de formación Profesional con más de 1000 alumnos y más de 120 profesores, hace que no se pueda garantizar la privacidad de dichas claves de acceso, permitiendo con ello el acceso a la red wifi del instituto a personas ajenas a la organización.

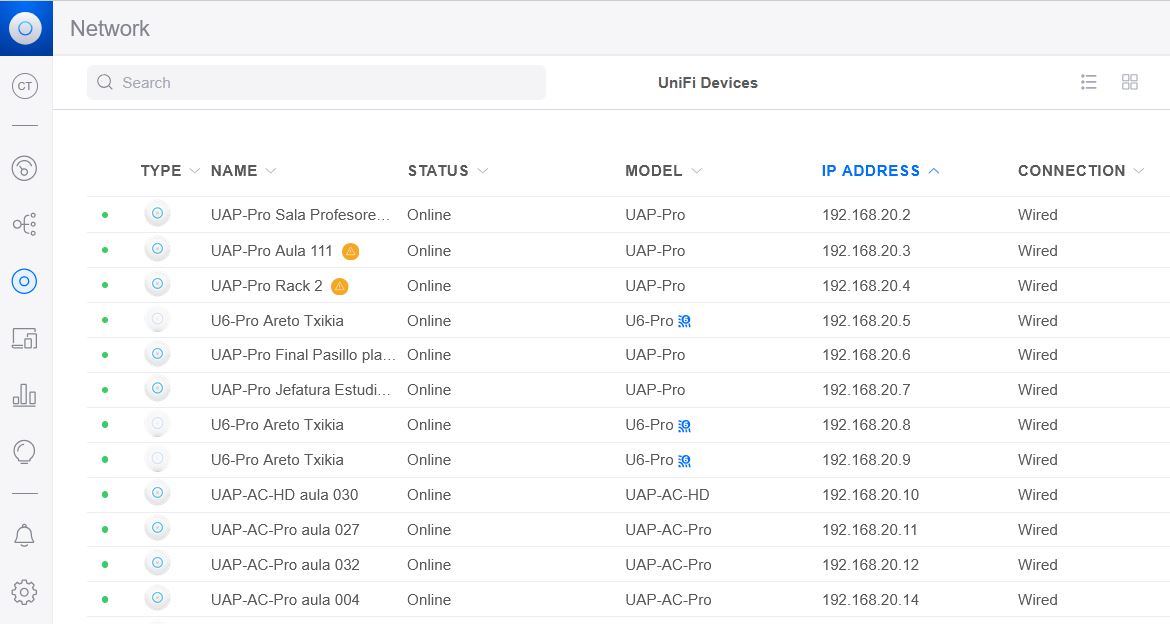

SSID en la red wifi del CIFP Tartanga LHII

SSID en la red wifi del CIFP Tartanga LHII

Protocolo de autenticación WPA2 en la red wifi del CIFP Tartanga LHII

Protocolo de autenticación WPA2 en la red wifi del CIFP Tartanga LHII

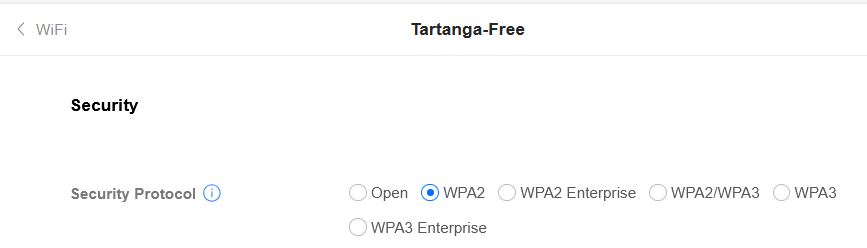

Con el objeto de mejorar la seguridad en la red wifi del instituto se ha optado por utilizar el protocolo WPA2 Enterprise, el cual permite para la autenticación el uso de un servidor RADIUS (Remote Authentication Dial-In User Service). RADIUS es un protocolo de red que permite la autenticación del usuario, la autorización a determinados recursos según el usuario y la contabilidad del uso de recursos por parte de los usuarios, y es un protocolo ampliamente utilizado en las redes wifi profesionales. RADIUS permite su integración con un servicio de directorio activo como Active Directory, de Windows Server, lo cual permite que cada usuario pueda acceder a la red wifi mediante su nombre de usuario y contraseña de acceso a la organización, eliminando por completo el uso de contraseñas precompartidas entre varios usuarios, como sucede en el caso del protocolo WPA2-PSK.

Autenticación mediante servidor RADIUS y Active Directory en una red wifi

Autenticación mediante servidor RADIUS y Active Directory en una red wifi

En la autenticación mediante RADIUS y Active Directory intervienen los siguientes elementos:

- Suplicante o cliente Wifi: es el usuario que solicita permiso de conexión a la red wifi.

- Autenticador wifi: es el elemento que recibe la petición del usuario y la traslada al servidor de autenticación, el cual devuelve como respuesta un mensaje de tipo RADIUS accept o de tipo RADIUS reject. El autenticador wifi devuelve a su vez un mensaje de conexión permitida o conexión prohibida al cliente wifi.

- Servidor de autenticación: es el elemento que consulta en la base de datos de Active Directory la validez del usuario y contraseña facilitados por el cliente wifi. En el caso del sistema operativo Windows Server este elemento es un servidor de directivas de red o servidor NPS (Network Policy Server), el cual trabaja junto con Active Directory. NPS es en realidad la implementación de Microsoft del estandar RADIUS.

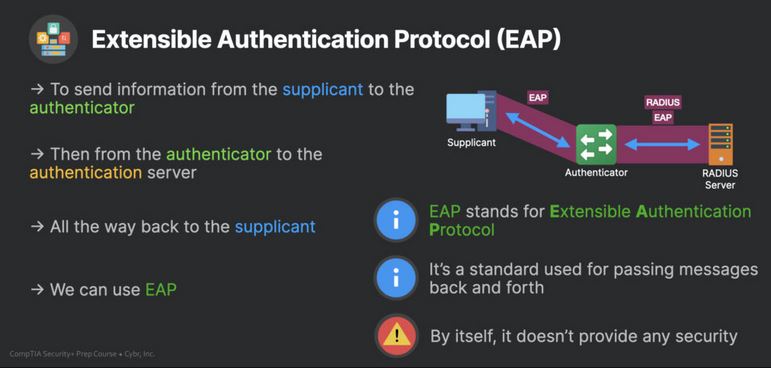

Para la autenticación mediante un servidor RADIUS todos los puntos de acceso inalámbrico o puntos de acceso wifi deben ser compatibles con el protocolo de autenticación 802.1X, el cual es un estándar de seguridad para redes LAN y redes Wifi. 802.1X define el funcionamiento de los elementos citados anteriormente, el suplicante, el autenticador y el servidor de autenticación. Para el envío de la información de autenticación entre el suplicante y el servidor de autenticación existen diferentes métodos que garantizan diferentes niveles de seguridad. El conjunto de estos métodos están incluidos en el denominado Protocolo de Autenticación Extensible (EAP), el cual por si mismo no ofrece ningún tipo de seguridad, ya que solo se encarga de establecer como deben hablar el cliente y el servidor de autenticación. Si se desea que esta comunicación sea segura, se debe de utilizar alguno de los métodos incluidos en EAP.

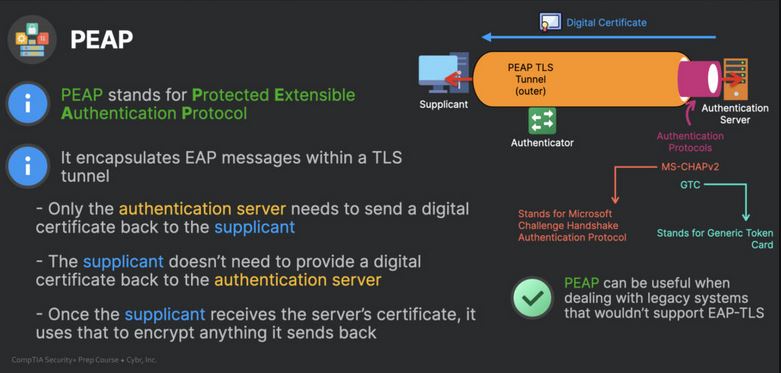

- PEAP (Protected EAP): este método permite transportar la información de autenticación (contraseña del usuario) de forma segura ya que establece un túnel cifrado TLS entre el cliente wifi y el servidor de autenticación. El cifrado en este túnel está basado en un sistema de clave pública mediante el uso de un certificado instalado en el servidor de autenticación. El cliente wifi envía la información hacia el servidor de autenticación cifrada mediante la clave pública del certificado del servidor y solo éste puede descifrarla mediante su clave privada. Con el uso de este método los clientes wifi no necesitan tener instalado ningún certificado. Es habitual que junto con PEAP se utilice el protocolo MS-CHAPv2 (Microsoft’s Challenge Handshake Authentication Protocol), que básicamente es un protocolo de autenticación por desafío mutuo de Microsoft. Al utilizar este protocolo, inicialmente el servidor envía una cadena aleatoria al cliente y éste realiza una operación matemática con dicha cadena, el password de acceso y otros datos que también conoce el servidor. Finalmente el cliente calcula un valor de Hash del resultado de la operación matemática realizada y envía el resultado al servidor de autenticación, el cual repite los cálculos matemáticos, calcula el Hash y comprueba si el valor de Hash calculado coincide con el valor de Hash recibido desde el cliente. De esta manera se añade una capa extra de seguridad ya que, con PEAP la contraseña del usuario se envía cifrada con la clave pública del certificado del servidor, pero con MS-CHAPv2 no se envía la contraseña cifrada de forma directa sino un valor de Hash calculado como se ha indicado anteriormente, y desde el cual un atacante no podría obtener fácilmente la contraseña.

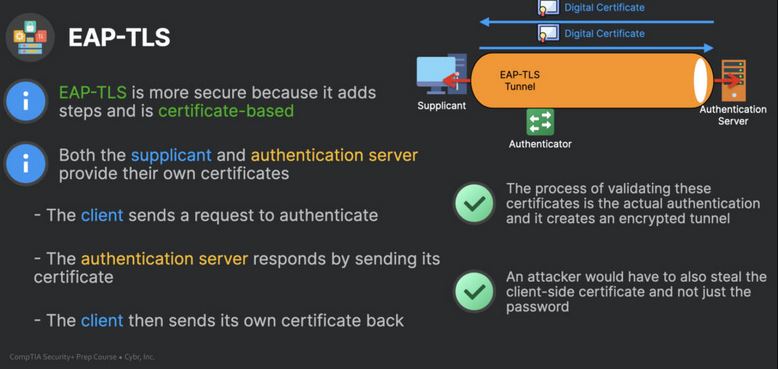

- EAP-TLS: este método requiere el uso de certificados tanto en el servidor de autenticación como en los clientes wifi, lo cual aumenta en gran manera la seguridad, ya que una contraseña de usuario se puede compartir de forma inadvertida, pero un certificado no. EAP-TLS es un método más complicado de configurar y de mantener que PEAP ya que, como se ha indicado, es necesario que cada cliente o suplicante cuente con su propio certificado digital.

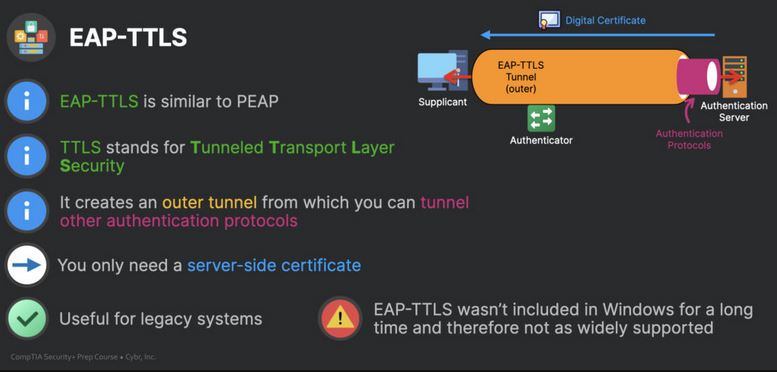

- EAP-TTLS (EAP Tunneled Transport Layer Security): este método fue desarrollado por la empresa Funk Software y, al igual que PEAP, utiliza un certificado solo en el lado del servidor de autenticación. Ambos métodos son muy similares en su funcionamiento y la principal diferencia radica en que PEAP tiene soporte completo en sistemas Windows mientras que EAP-TTLS puede no tener ese soporte en versiones no actuales de Windows.

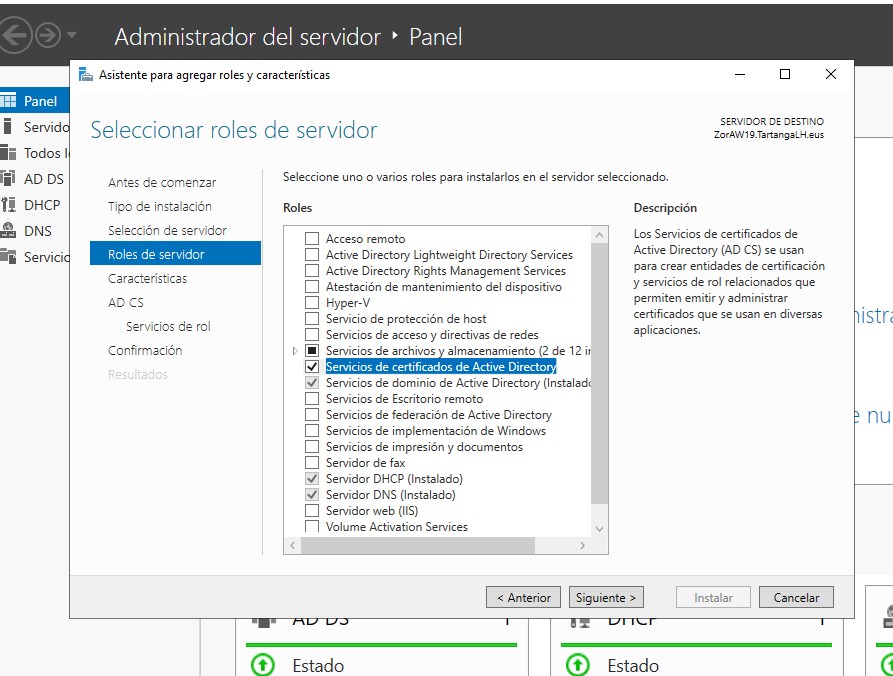

1.- INSTALACIÓN ROL DE SERVICIOS DE CERTIFICADOS DE ACTIVE DIRECTORY

En la configuración de la autenticación de la red wifi del CIFP Tartanga LHII mediante un servidor NPS se ha optado por el método PEAP, el cual exige únicamente un certificado en el lado del servidor de autenticación. El primer paso es, por tanto, crear ese certificado, y para ello es necesario configurar en Windows Server el rol de Servicios de Certificados de Active Directory. Este rol le permite a Windows Server emitir y administrar certificados que pueden ser usados en diversas aplicaciones, como es el caso del método PEAP.

Rol de Certificados de Active Directory

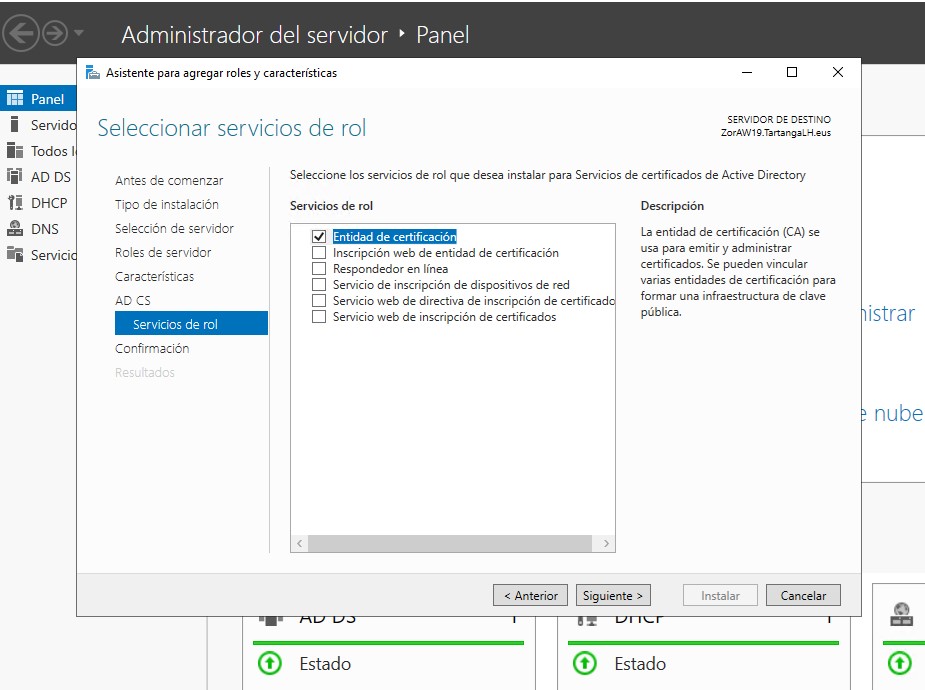

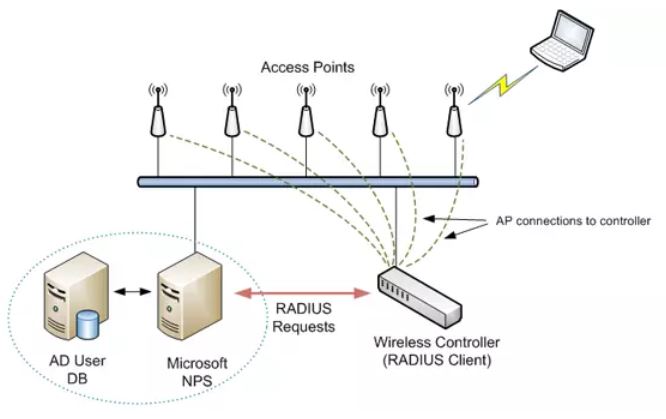

El rol de Servicios de Certificados de Active Directory (AD CS) proporciona la infraestructura de certificados para, entre otras funciones, administrar redes inalámbricas de forma segura. AD CS se comporta como una autoridad de certificación (CA). El siguiente paso de configuración es, por tanto, seleccionar dentro de los servicios del rol, el de entidad de certificación (CA).

Selección del rol de Entidad de Certificación (CA)

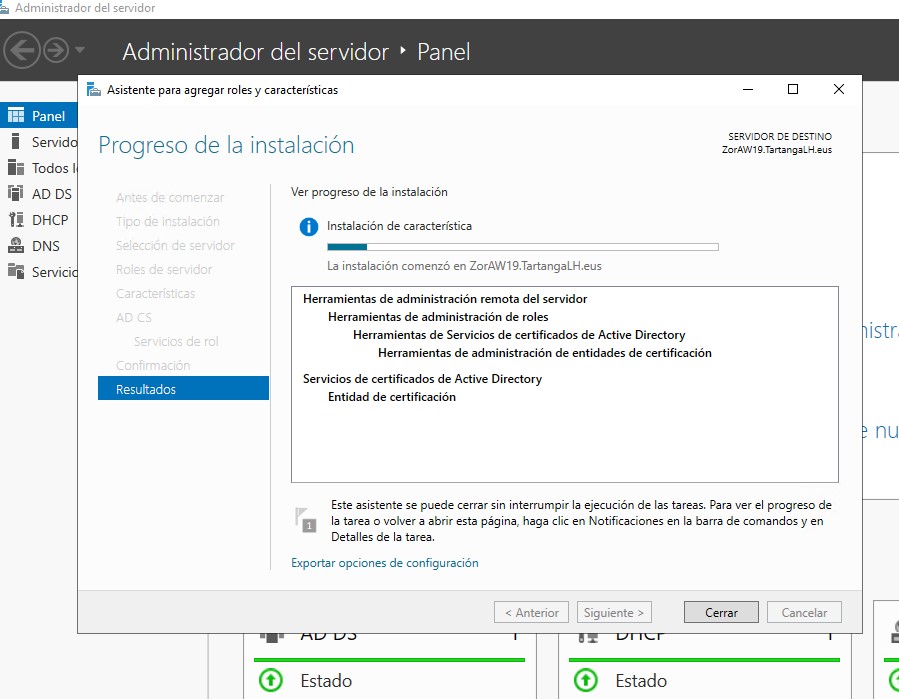

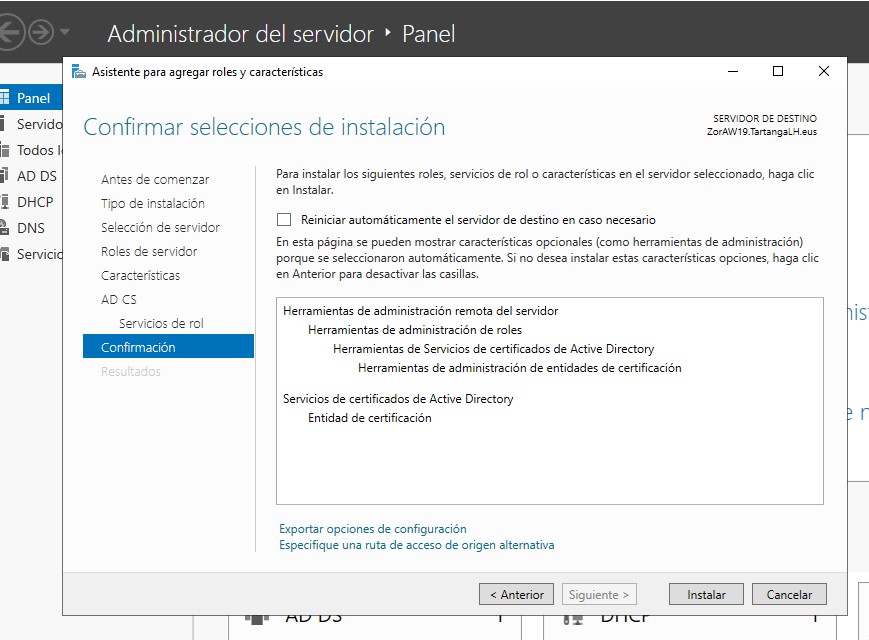

Una vez seleccionado el rol a instalar, se debe confirmar la selección antes de proceder con la instalación.

Confirmación de la selección para la instalación de la Entidad de Certificación (CA)

Confirmación de la selección para la instalación de la Entidad de Certificación (CA)

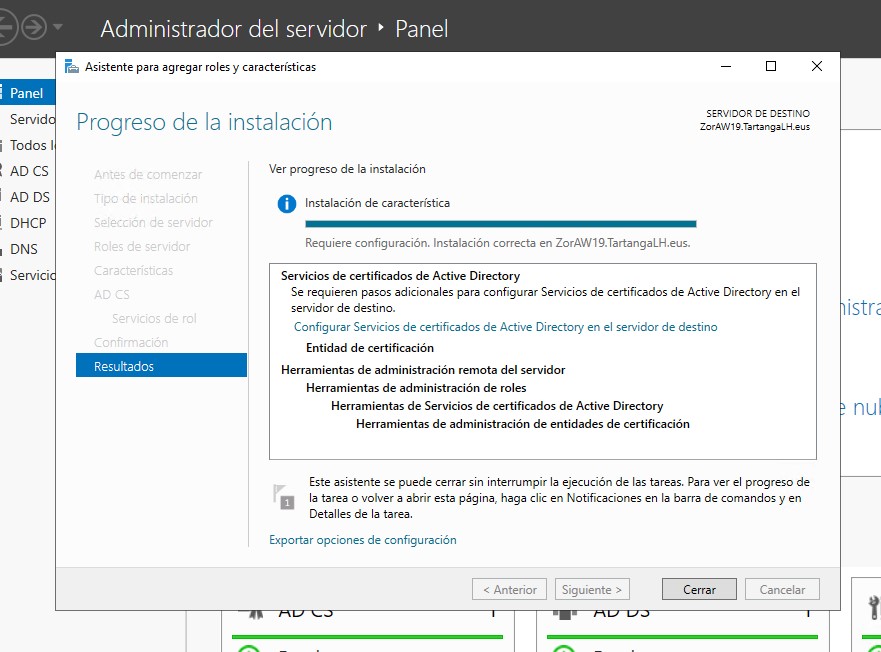

Finalización de la instalación

Finalización de la instalación

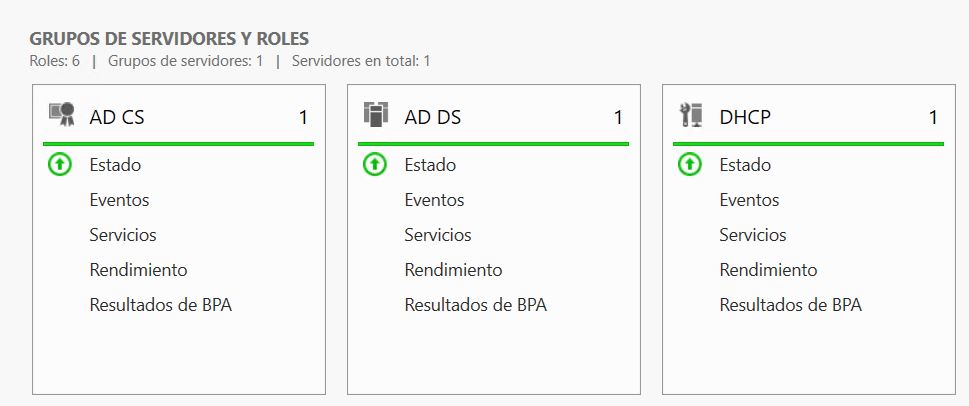

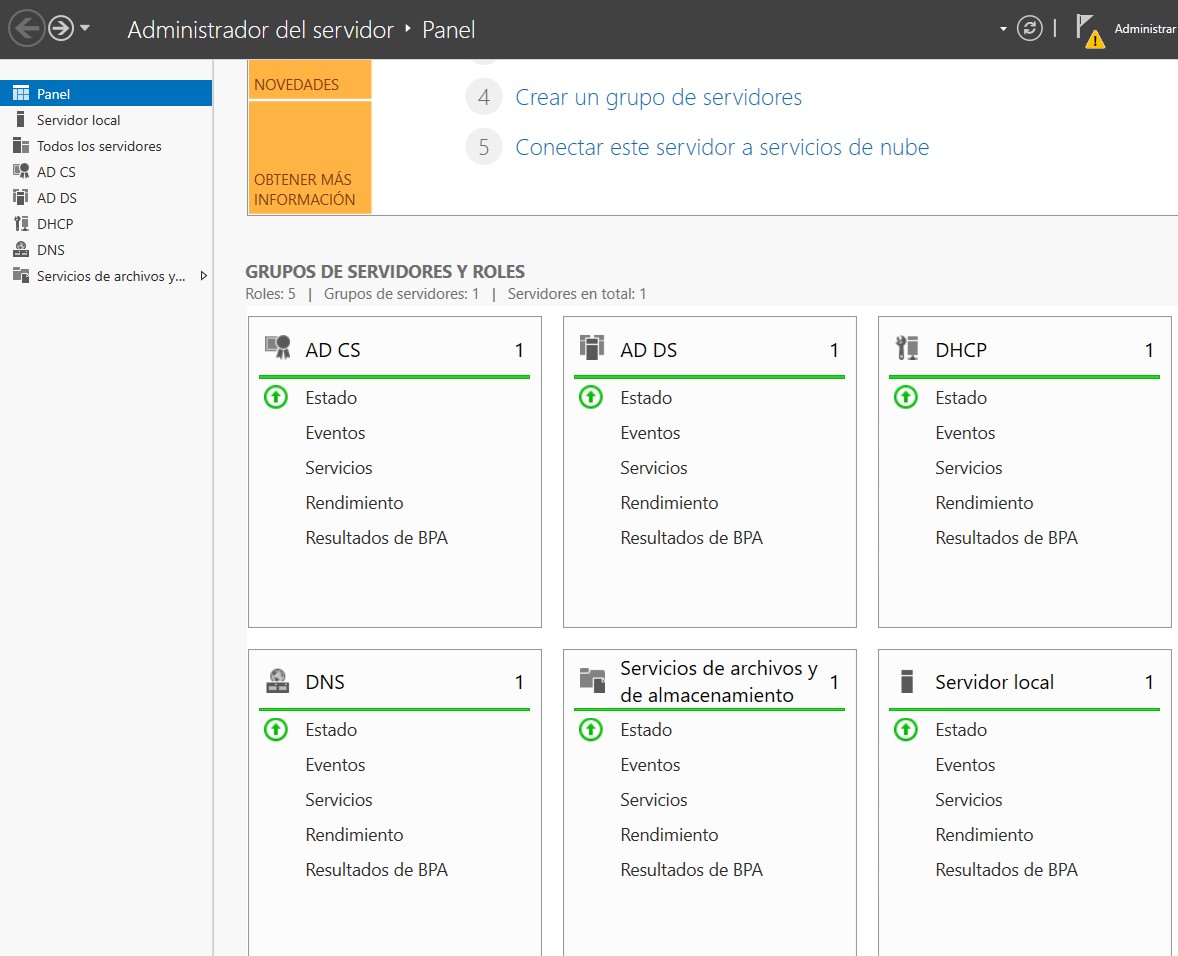

Al finalizar la instalación aparece en el panel de administración de Windows Server un nuevo rol denominado AD CS ( Active Directory Certificate Services)

Panel de administración del servidor con el nuevo rol instalado AD CS

Panel de administración del servidor con el nuevo rol instalado AD CS

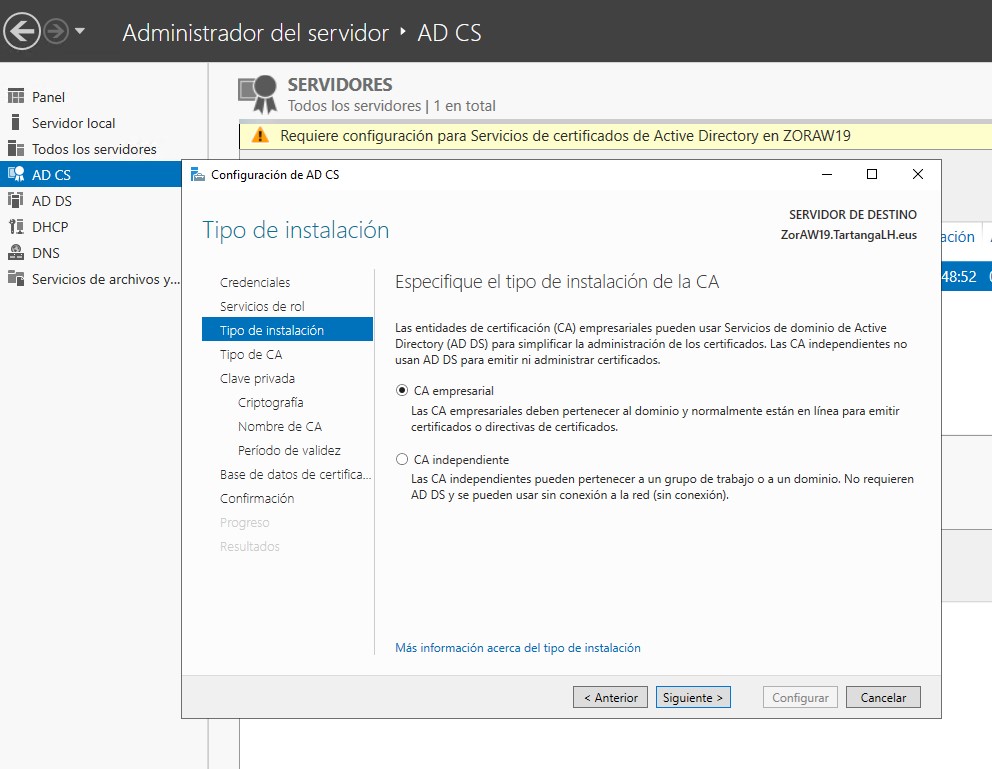

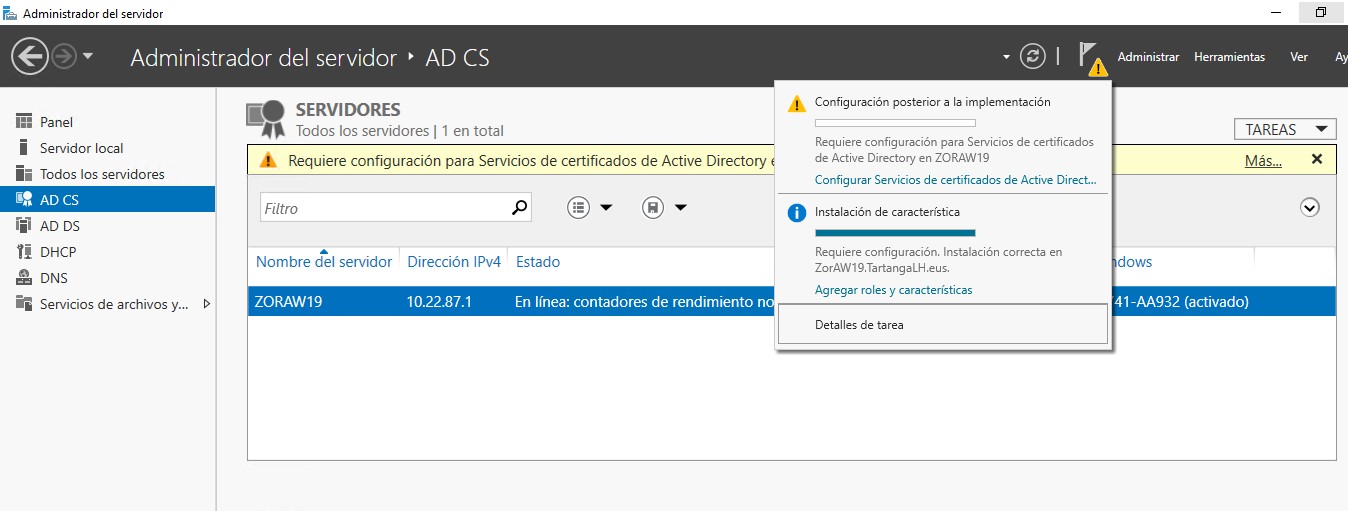

2.- CONFIGURACIÓN DEL ROL DE SERVICIOS DE CERTIFICADOS DE ACTIVE DIRECTORY

Una vez instalado el rol AD CS es necesario finalizar su configuración, generando al menos un certificado, que en nuestro caso será usado por el servidor NPS en el proceso de autenticación RADIUS. El certificado se genera accediendo a la configuración del rol AD CS y finalizando el proceso de implementación de dicho rol AD CS. Finalización del proceso de implementación de AD CS para la generación de un certificado

Finalización del proceso de implementación de AD CS para la generación de un certificado

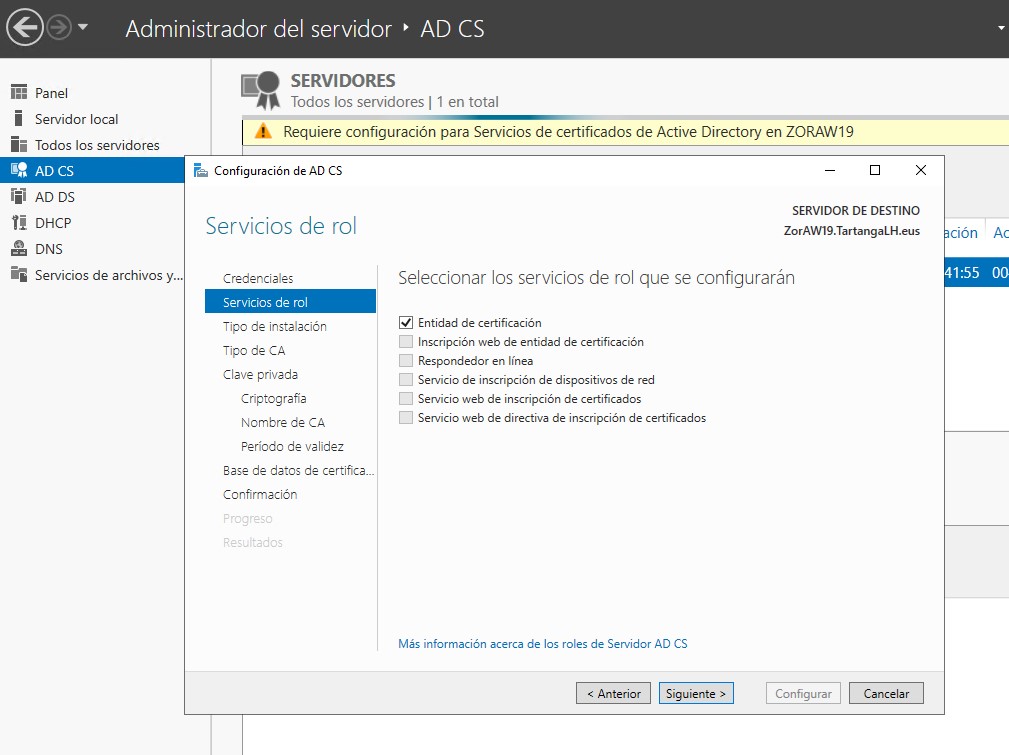

Selección del servicio de rol a configurar

Selección del servicio de rol a configurar

Selección del tipo de instalación: empresarial o independiente

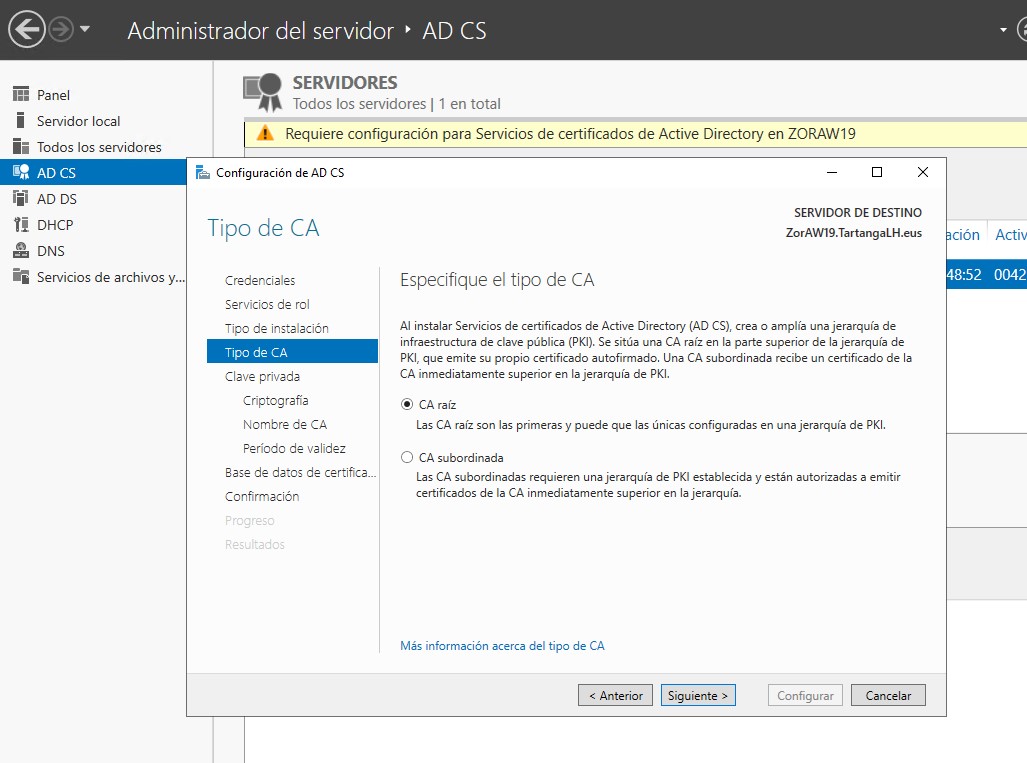

Selección del tipo de autoridad de certificación (CA)

Selección del tipo de autoridad de certificación (CA)

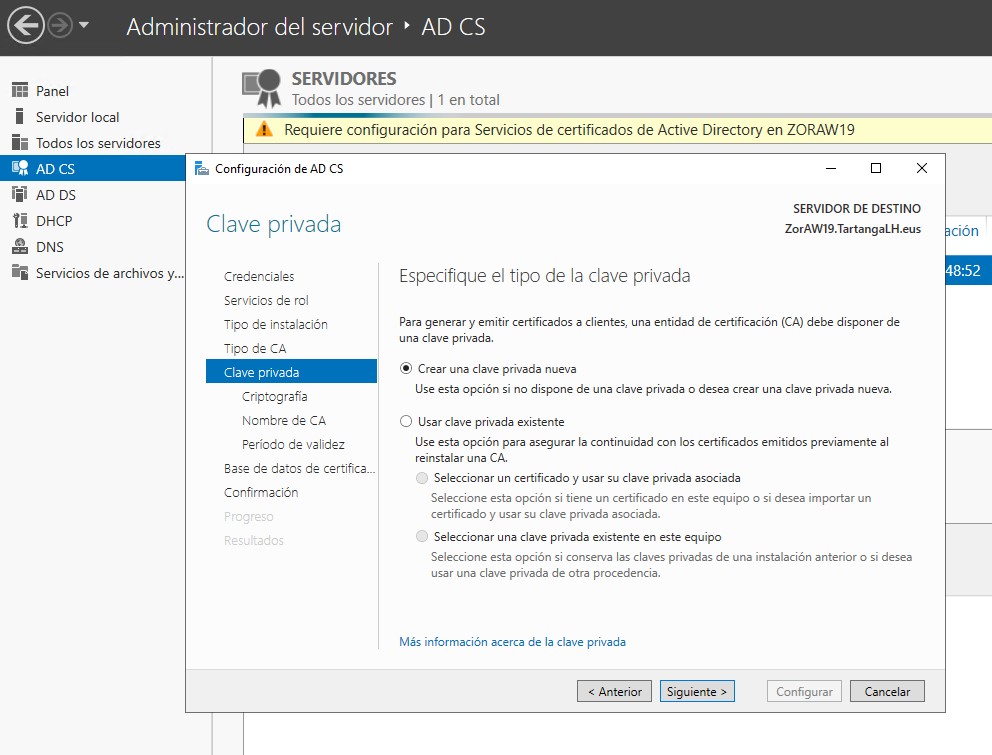

Selección del tipo de clave privada

Selección del tipo de clave privada

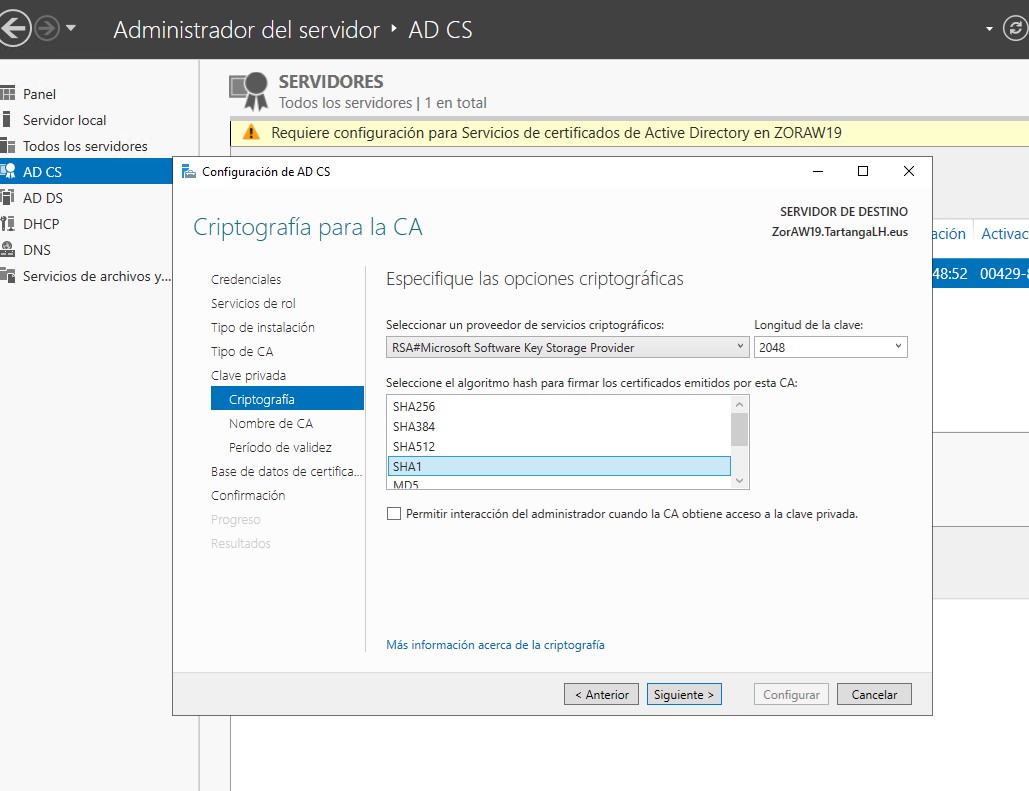

Selección del tipo de algoritmo de Hash para la firma de los certificados digitales emitidos

Selección del tipo de algoritmo de Hash para la firma de los certificados digitales emitidos

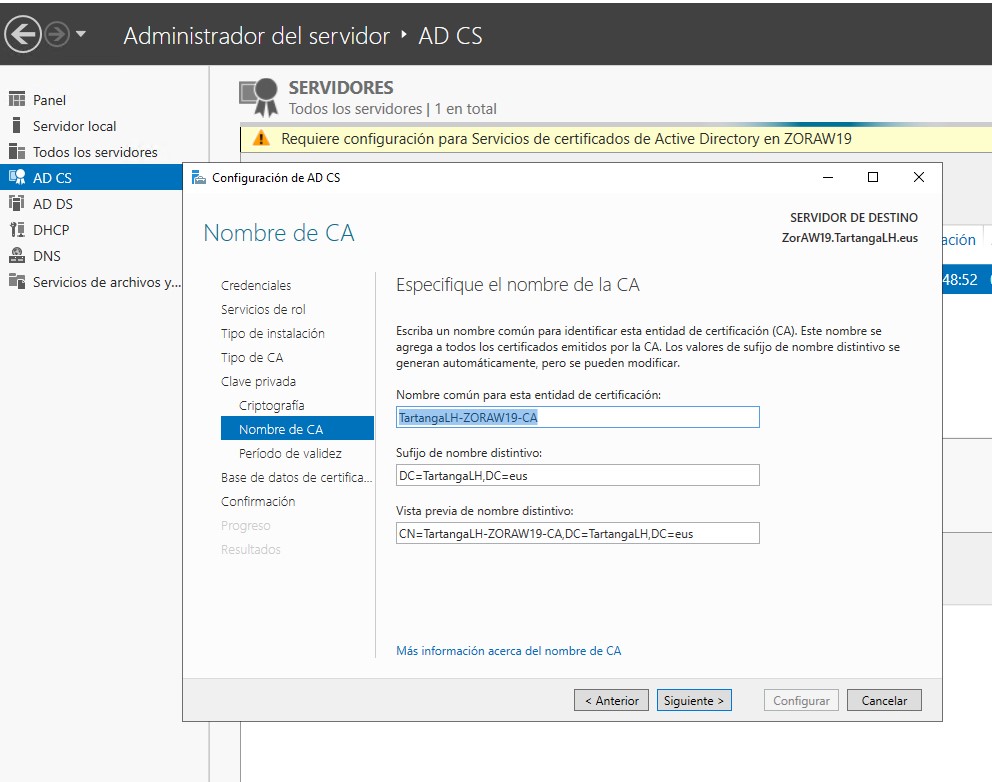

Selección del nombre de la autoridad de certificación (CA)

Selección del nombre de la autoridad de certificación (CA)

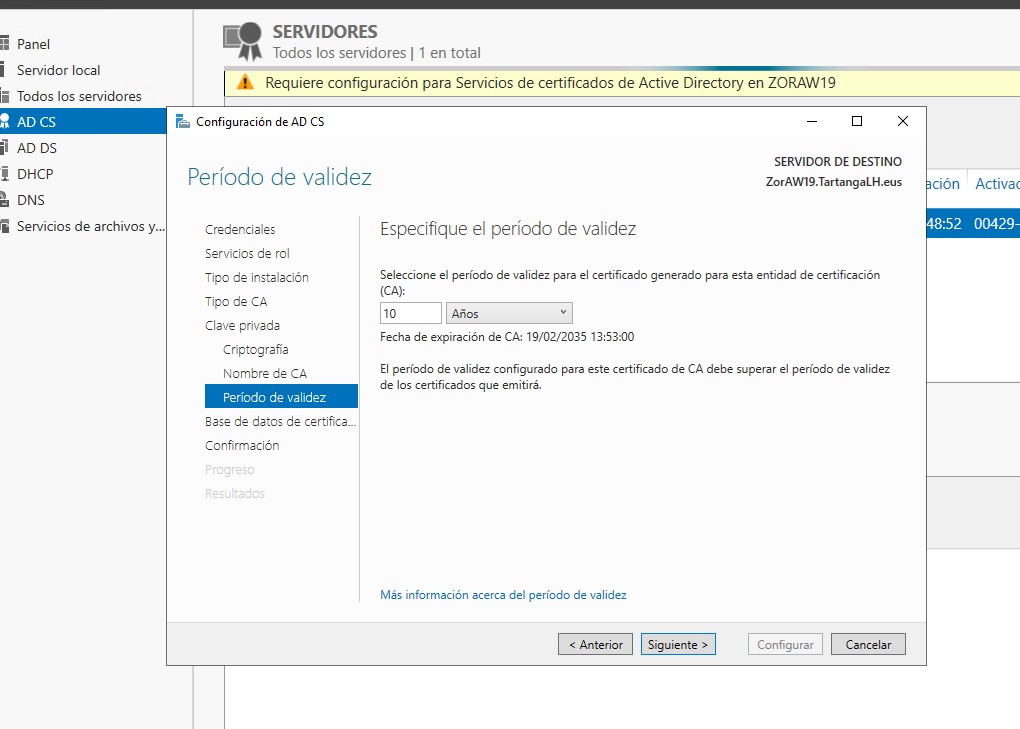

Selección del periodo de validez del certificado

Selección del periodo de validez del certificado

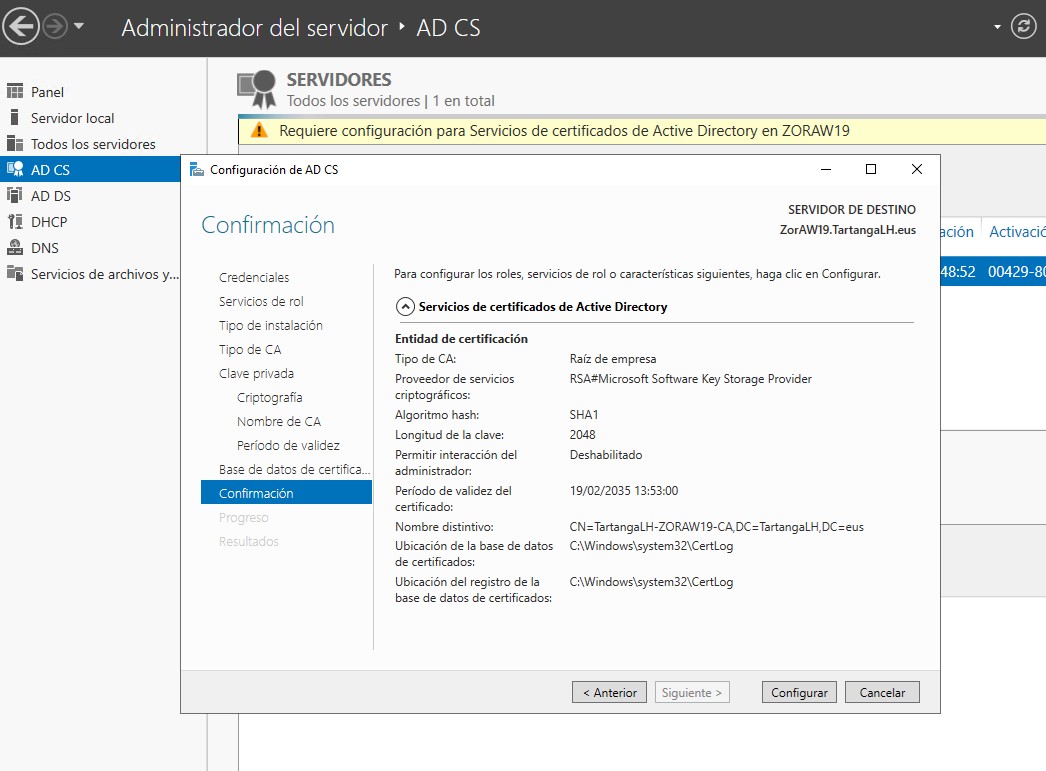

Confirmación del certificado a generar

Confirmación del certificado a generar

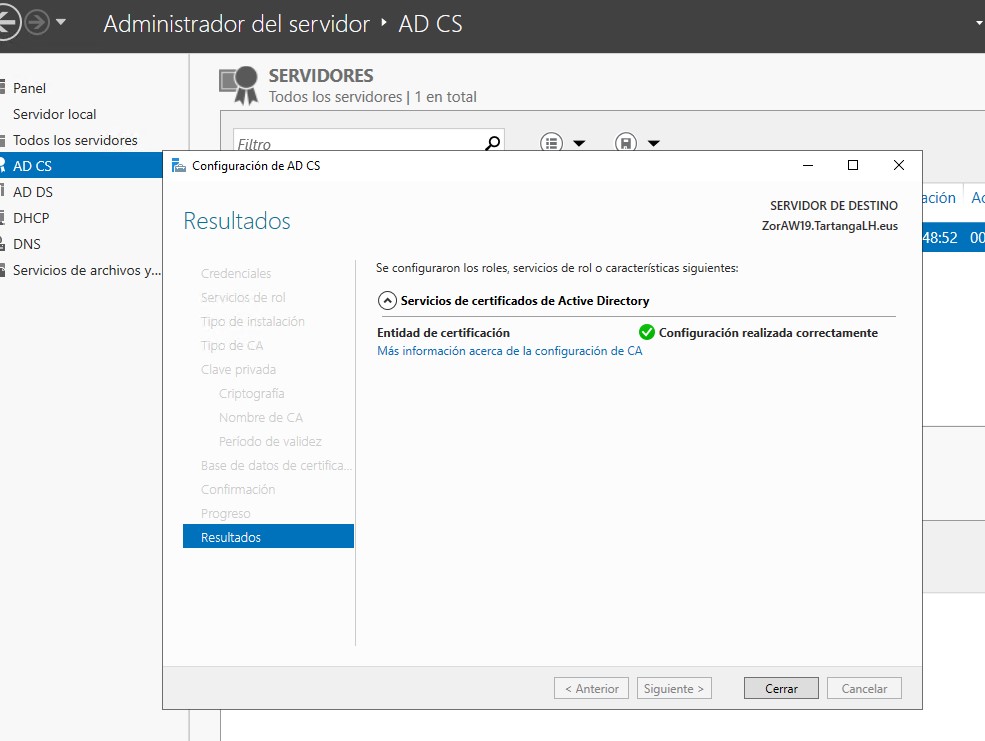

Configuración del certificado finalizada correctamente

Configuración del certificado finalizada correctamente

3.- INSTALACIÓN DEL ROL DE SERVICIOS DE ACCESO Y DIRECTIVAS DE REDES

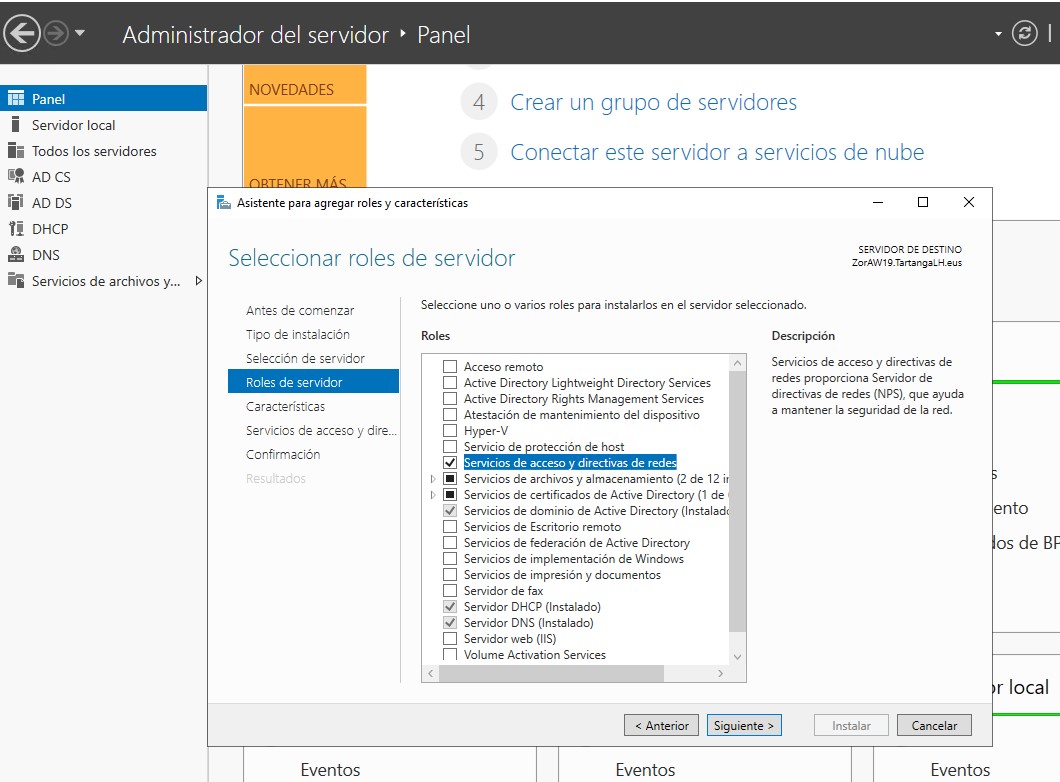

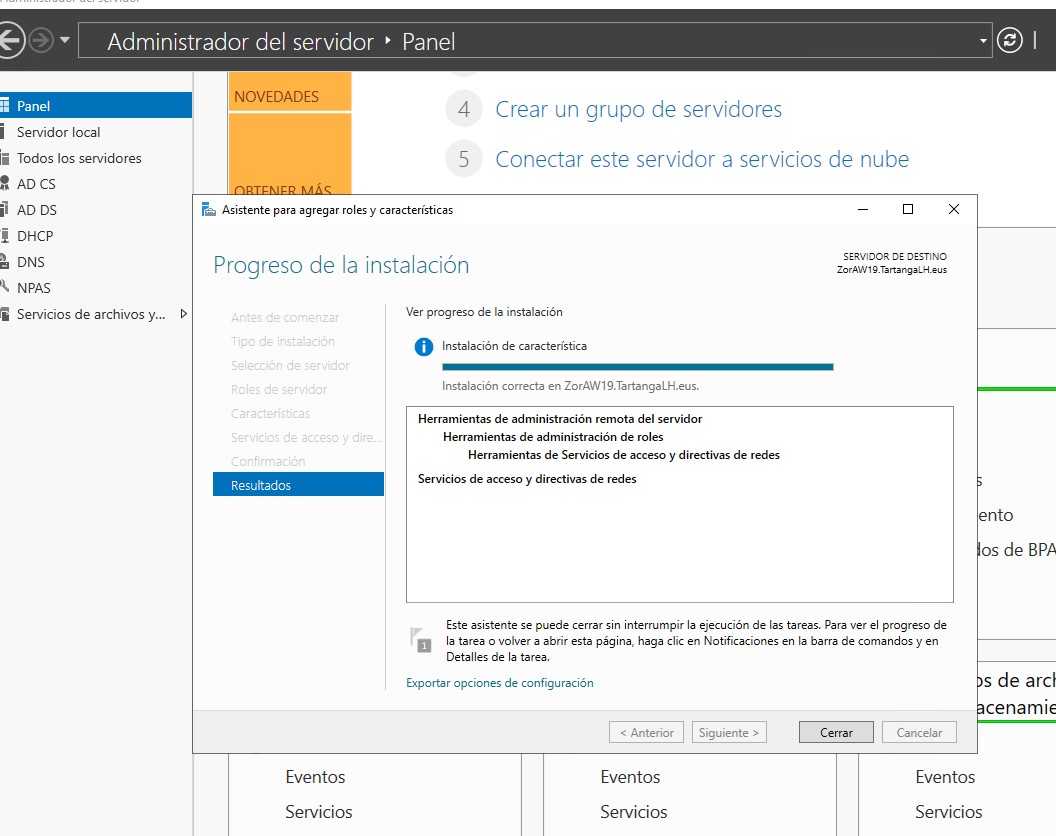

Una vez instalado el rol de servicios de certificados de active directory y contar con un certificado válido emitido por dicha autoridad de certificación, es el momento de instalar el rol de servicios de acceso y directivas de redes que, como se ha indicado anteriormente, es la implementación de Microsoft del protocolo RADIUS. El proceso comienza añadiendo este nuevo rol al servidor.

Nuevo rol de Servicios de acceso y directivas de redes

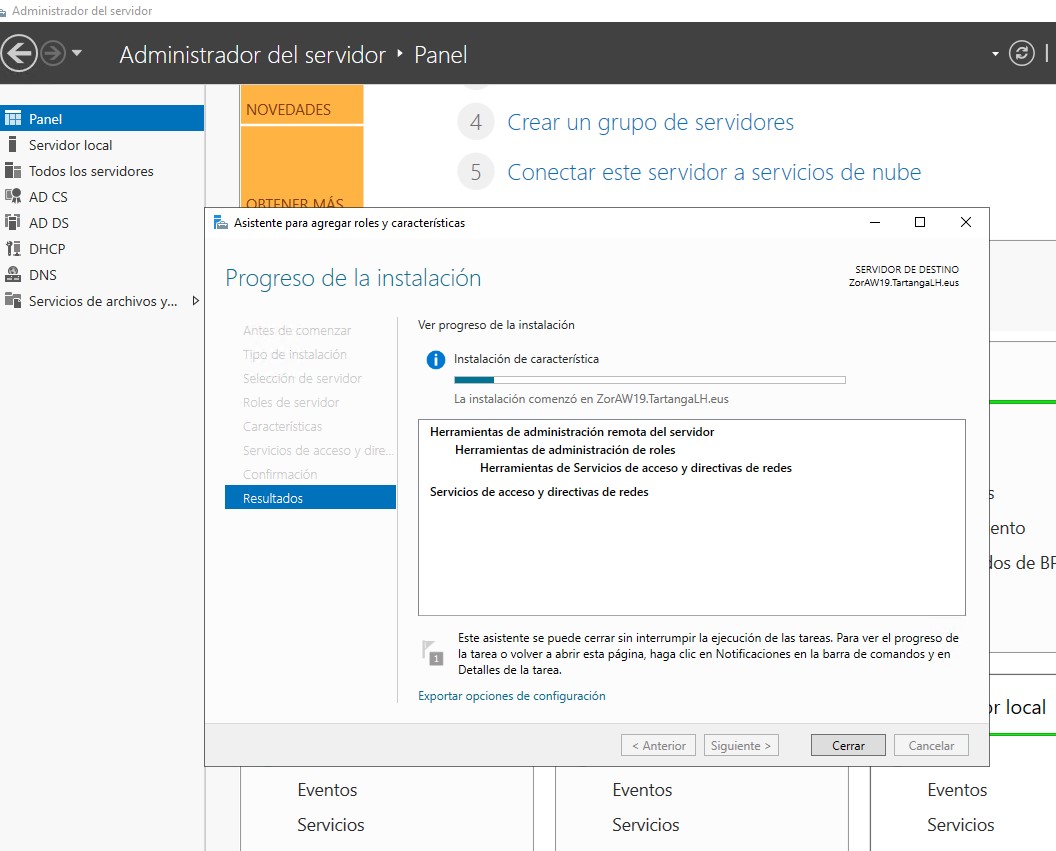

Comienzo de instalación de características

Finalización del proceso de instalación de características

Finalización del proceso de instalación de características

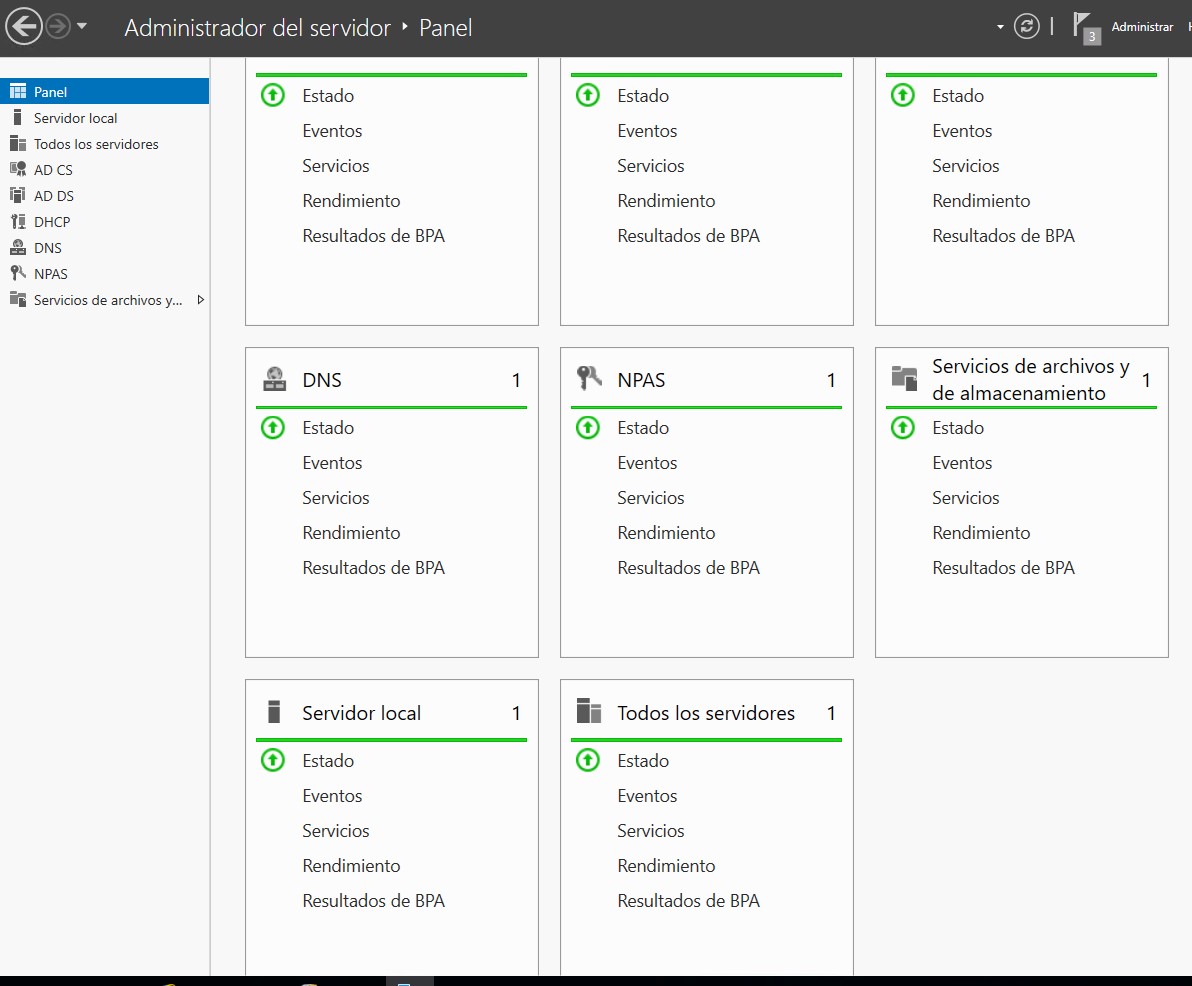

Nuevo rol NPAS instalado (Network Policy and Access Services)

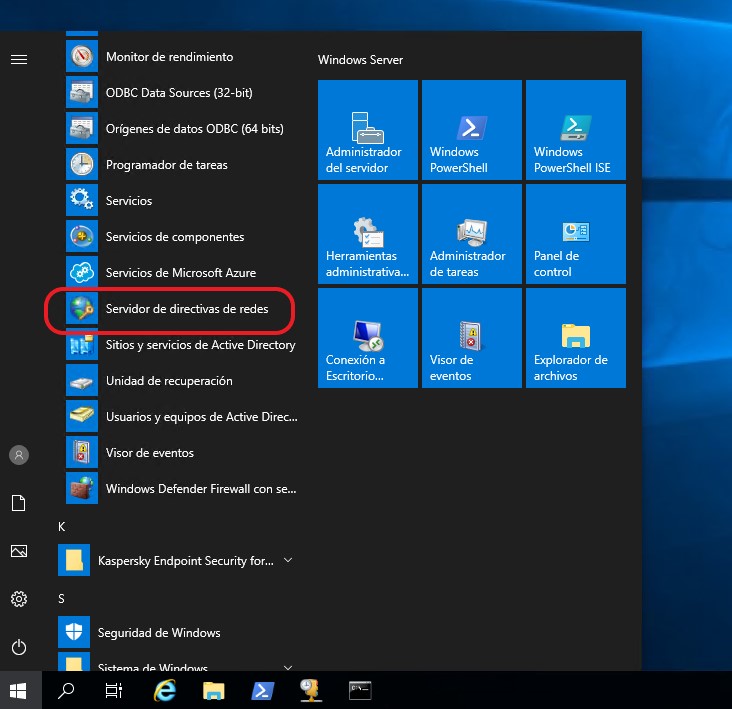

Opción para la configuración del Servidor de directivas de redes

Opción para la configuración del Servidor de directivas de redes

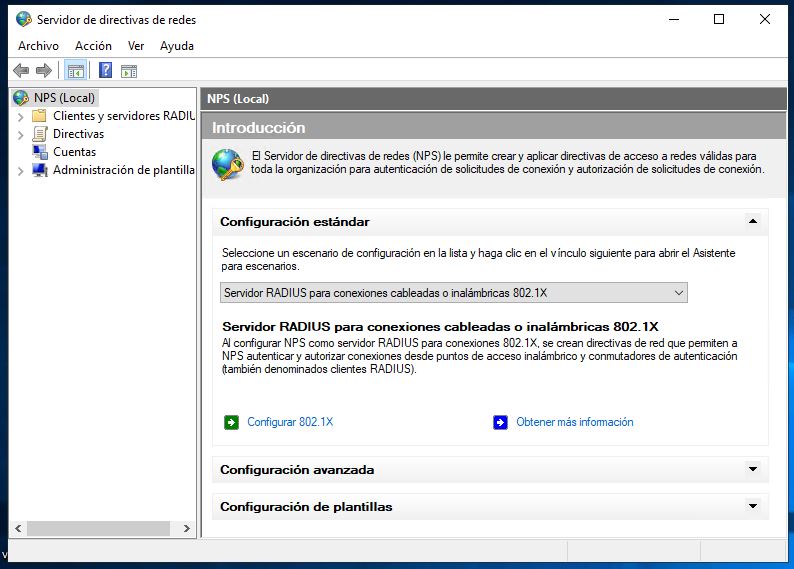

4.- CONFIGURACIÓN DEL SERVIDOR DE DIRECTIVAS DE REDES (NPS)

La configuración del servidor de directivas de redes comienza con la selección del escenario de configuración, que en este caso es el de Servidor RADIUS para conexiones cableadas o inalámbricas 802.1X.

Configuración del escenario en el servidor de directivas de redes

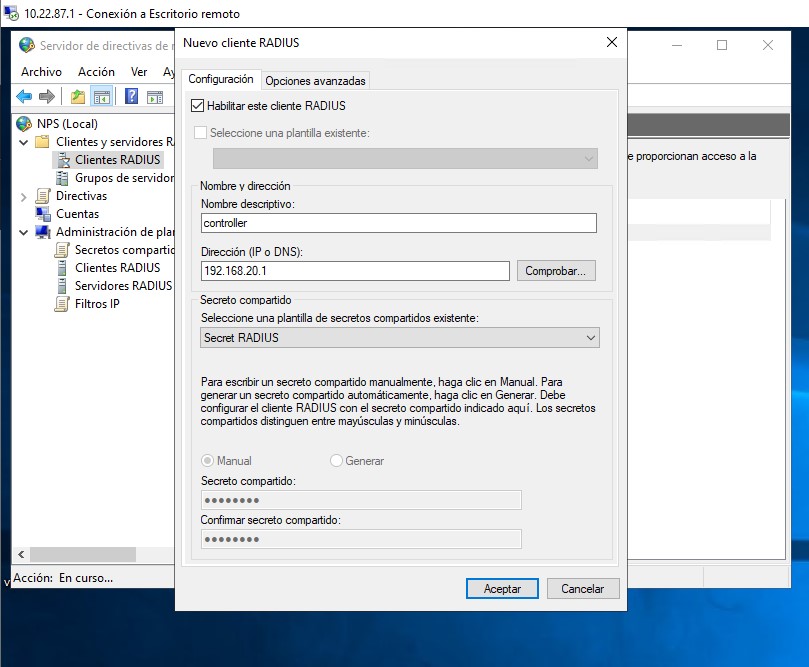

A continuación es necesario introducir todos los clientes RADIUS, es decir, todos los puntos de acceso desde los cuales los suplicantes o usuarios del sistema solicitarán permiso al servidor de directivas de redes para el acceso a la red wifi. Para cada cliente RADIUS es necesario introducir un nombre descriptivo, la dirección IP donde se encuentra y un password o secreto compartido RADIUS. Este secreto compartido RADIUS también será cargado posteriormente en todos los puntos de acceso wifi De esta forma solo se permitirán peticiones de suplicantes que provengan desde puntos de acceso wifi autorizados.

Configuración de los clientes RADIUS

Configuración de los clientes RADIUS

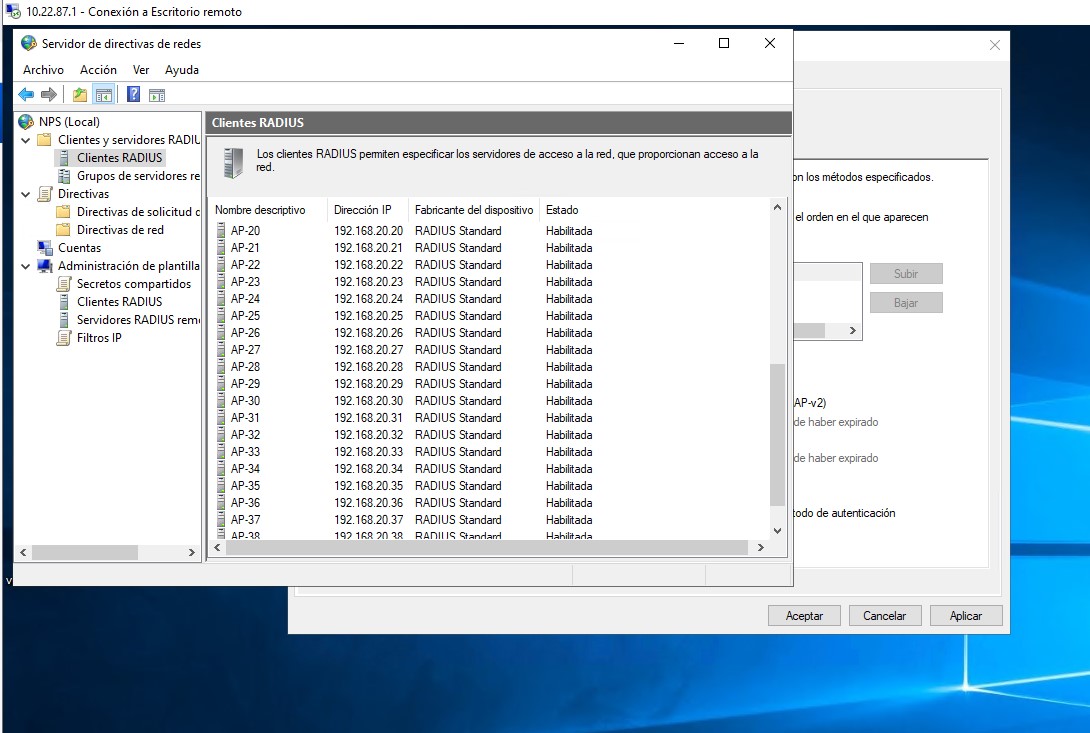

Clientes RADIUS configurados en el Servidor de directivas de redes

Clientes RADIUS configurados en el Servidor de directivas de redes

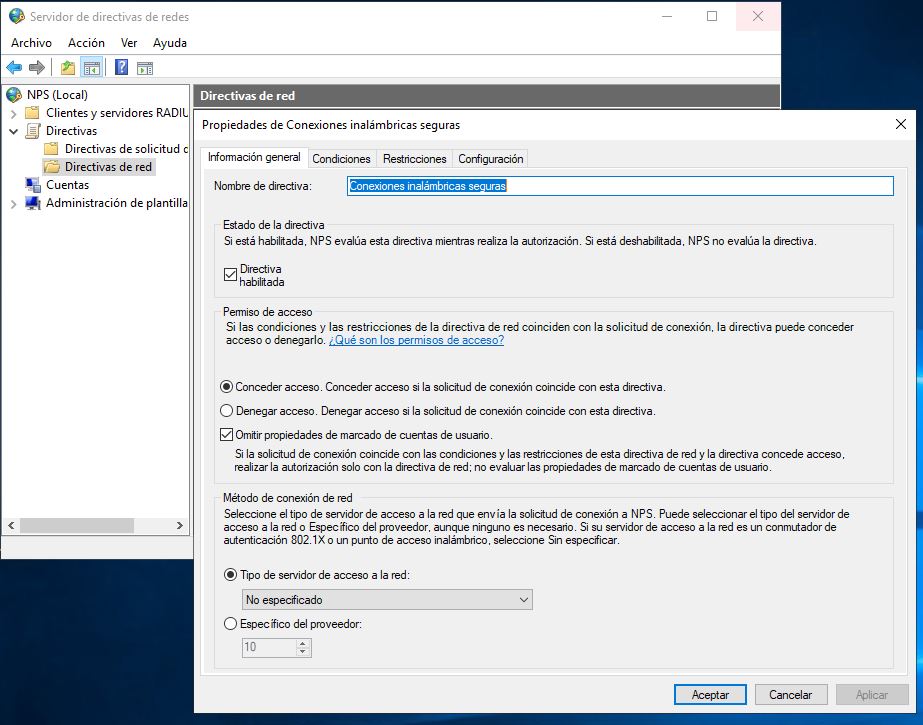

A continuación se configura las Directivas de red indicando un nombre para la directiva, activando la opción de “Directiva habilitada” y seleccionando la opción para conceder o denegar acceso si la solicitud de conexión coincide con la configuración de la directiva. Si es necesario, puede haber más de una directiva de red.

Configuración de las directivas de red

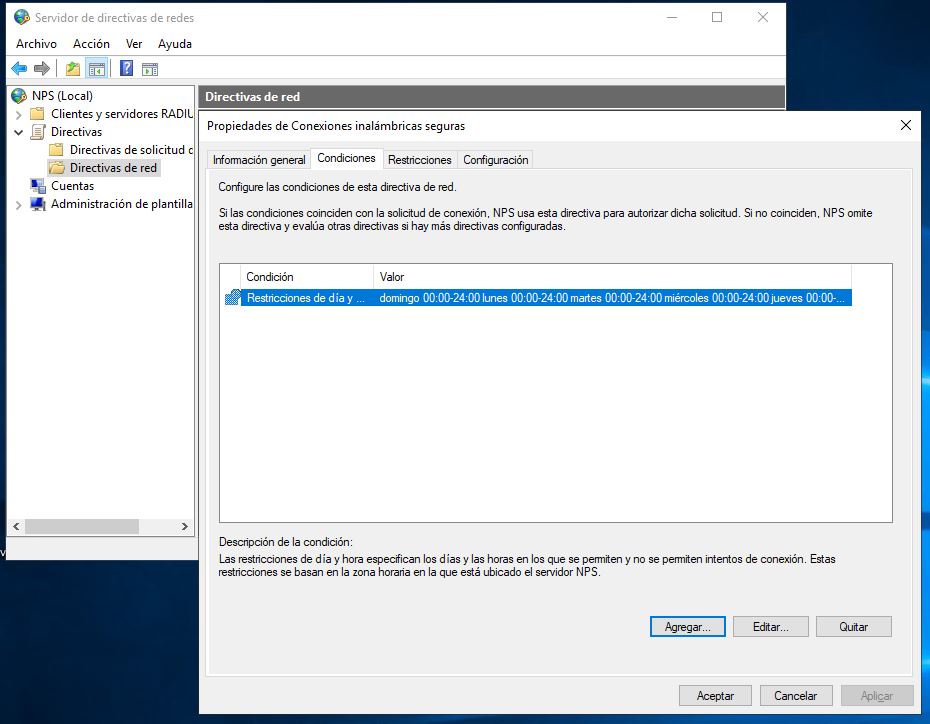

En la directiva de red se pueden configurar las Condiciones de la directiva de red, siendo obligatorio que al menos haya una condición. En nuestro caso se ha optado por utilizar una condición de horario de acceso pero es posible añadir restricciones de acceso en función de grupos de usuarios, grupos de equipos, grupos de Windows, propiedades de la conexión en función de la dirección IP desde la cual intenta conectarse el usuario, tipo de autenticación, tipo de EAP permitidos y otros.

Configuración de las Condiciones de la directiva de red

Configuración de las Condiciones de la directiva de red

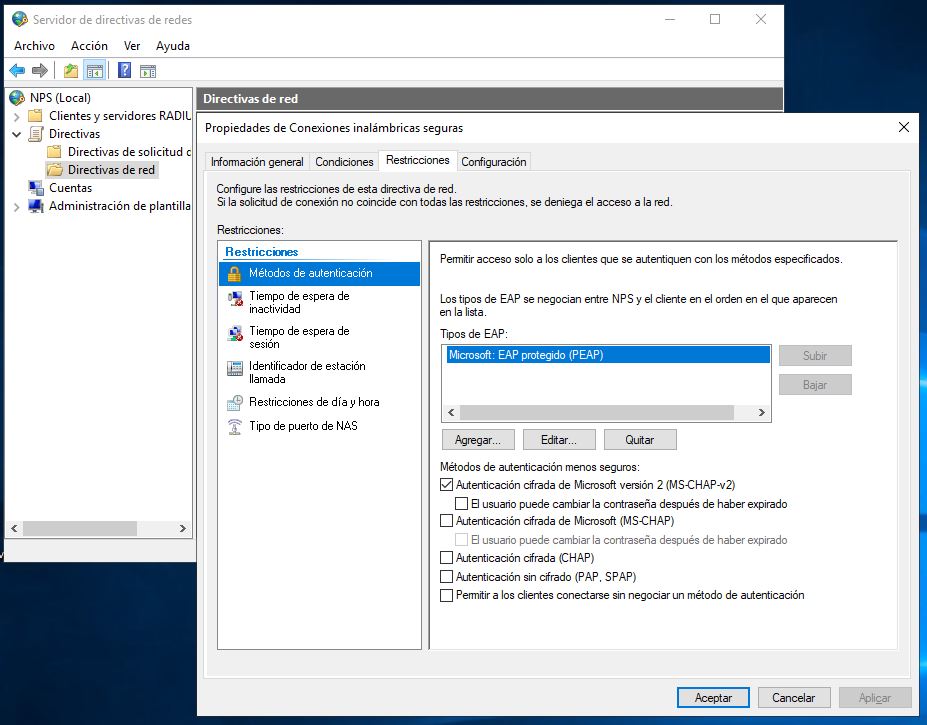

Por último se configuran las Restricciones donde se debe seleccionar los métodos de autenticación que, en nuestro caso, es EAP Protegido (PEAP) y autenticación cifrada de Microsoft versión 2 (MS-CHAP-v2).

Configuración del método de autenticación

Configuración del método de autenticación

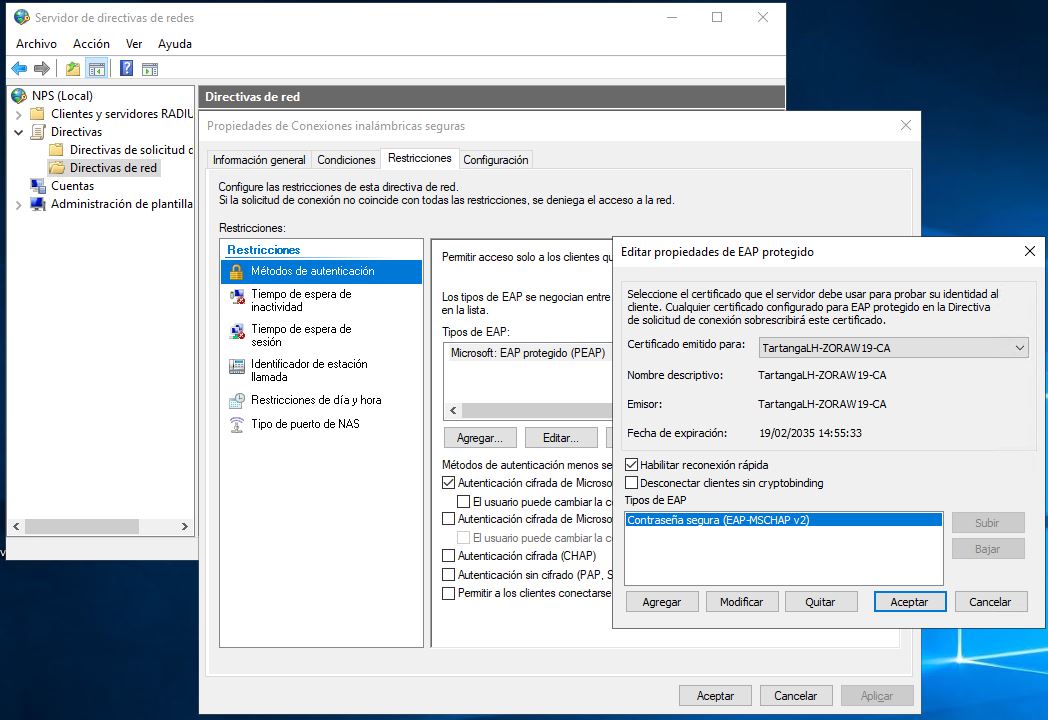

Al editar las propiedades del método de autenticación se debe seleccionar el certificado que utilizará el servidor NPS para probar su identidad ante el cliente. Este certificado es el que ha sido creado anteriormente en la configuración del servidor AD CS.

Selección del certificado a usar por el servidor de directivas de redes (NPS)

Selección del certificado a usar por el servidor de directivas de redes (NPS)

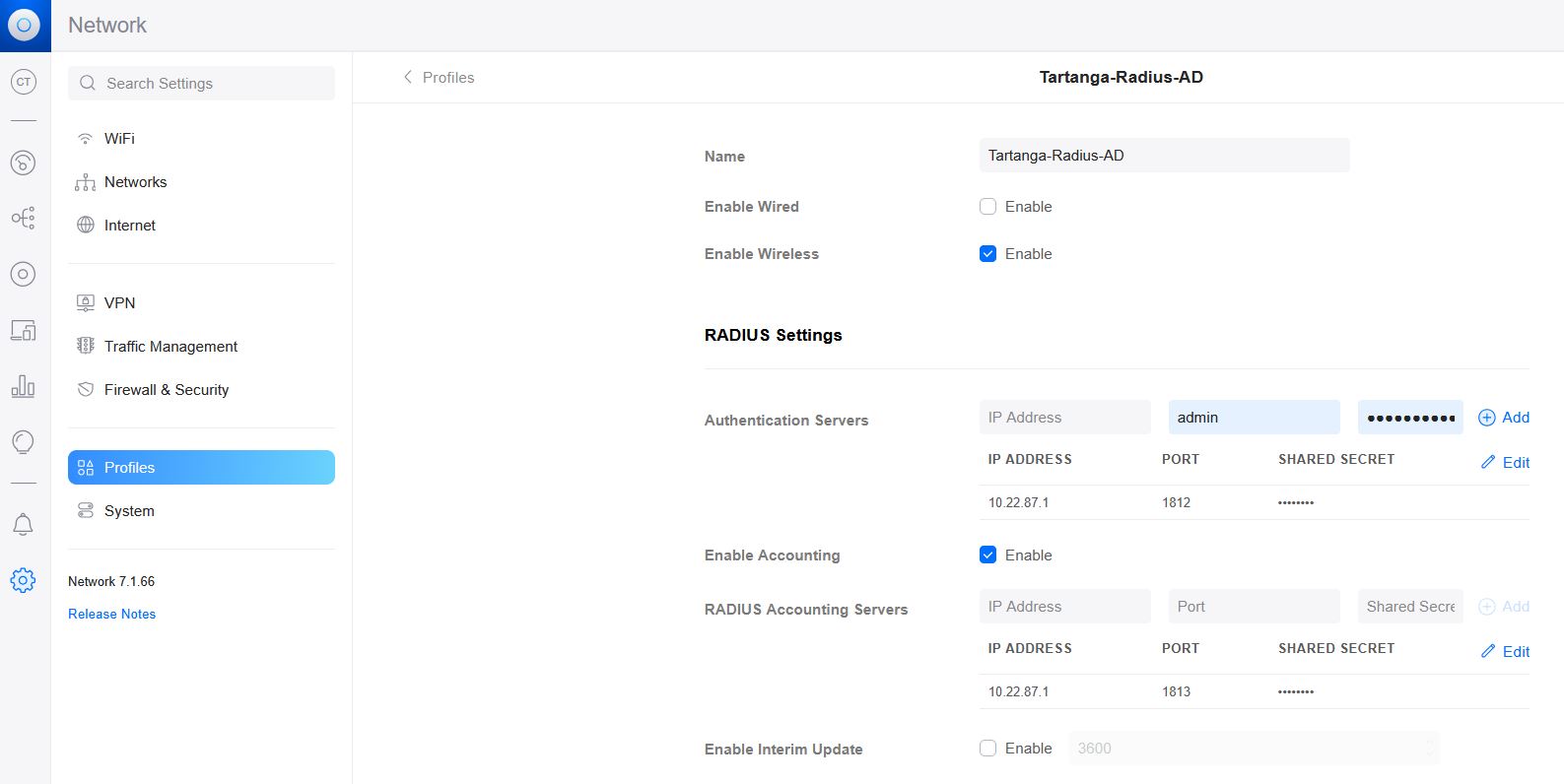

5.- CONFIGURACIÓN DEL AUTENTICADOR

El último paso es la configuración del dispositivo autenticador, es decir, el dispositivo que recibe las peticiones de los suplicantes o clientes Wifi y las traslada al servidor de autenticación RADIUS. En nuestro caso este dispositivo es el controlador wifi de Unifi. Para ello, en primer lugar, se debe de crear un nuevo perfil de tipo RADIUS, el cual se selecciona desde la opción “Profiles”. En este perfil de tipo RADIUS es necesario indicar la dirección IP del servidor RADIUS y el puerto utilizado para el proceso de autenticación, que en RADIUS es el 1812. Igualmente es necesario configurar el secreto compartido que también conoce el servidor NPS para todos los puntos de acceso y que el autenticador hará llegar a dicho servidor NPS cada vez que un usuario o suplicante inicia un procedimiento de conexión a través de un punto de acceso wifi incluido dentro del Profile de tipo RADIUS. Si se utiliza el servidor RADIUS para la tarea de Accounting entonces es necesario configurar de nuevo la dirección IP del servidor RADIUS, el secreto compartido y el puerto que utiliza RADIUS para la función de Accounting, que es el 1813.

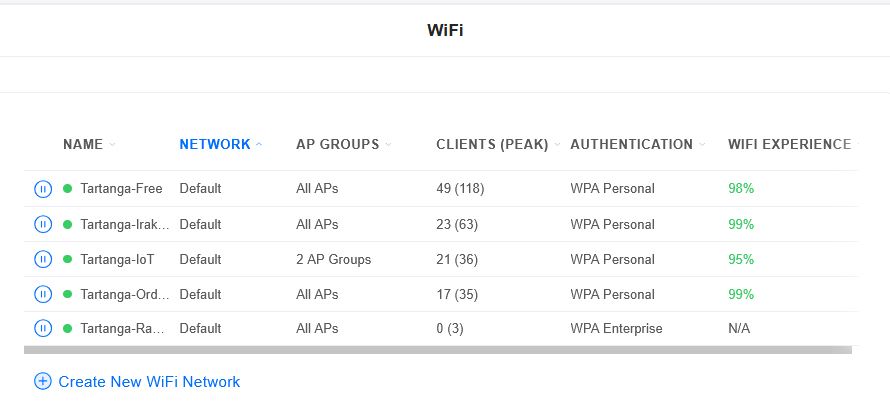

Una vez creado el Profile de tipo RADIUS se crea una nueva red wifi a la cual se accederá mediante autenticación RADIUS. Esta nueva red tendrá un SSID propio y deberá de contener todos los APs desde los cuales se quiere acceder mediante autenticación RADIUS.

Nueva red wifi Tartanga-Radius con distribución por todos los APs

Nueva red wifi Tartanga-Radius con distribución por todos los APs

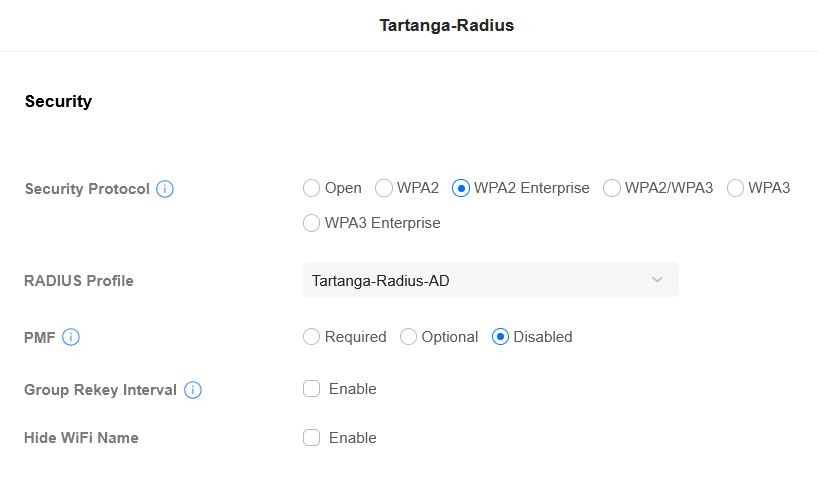

Y en la configuración de esta nueva red, se deberá de seleccionar la opción WPA2 Enterprise para el protocolo de seguridad y también se deberá seleccionar el Profile de tipo RADIUS creado anteriormente.

Configuración de seguridad de la nueva red wifi para autenticación mediante RADIUS

Configuración de seguridad de la nueva red wifi para autenticación mediante RADIUS

6.- COMPROBACIÓN PRÁCTICA DE FUNCIONAMIENTO

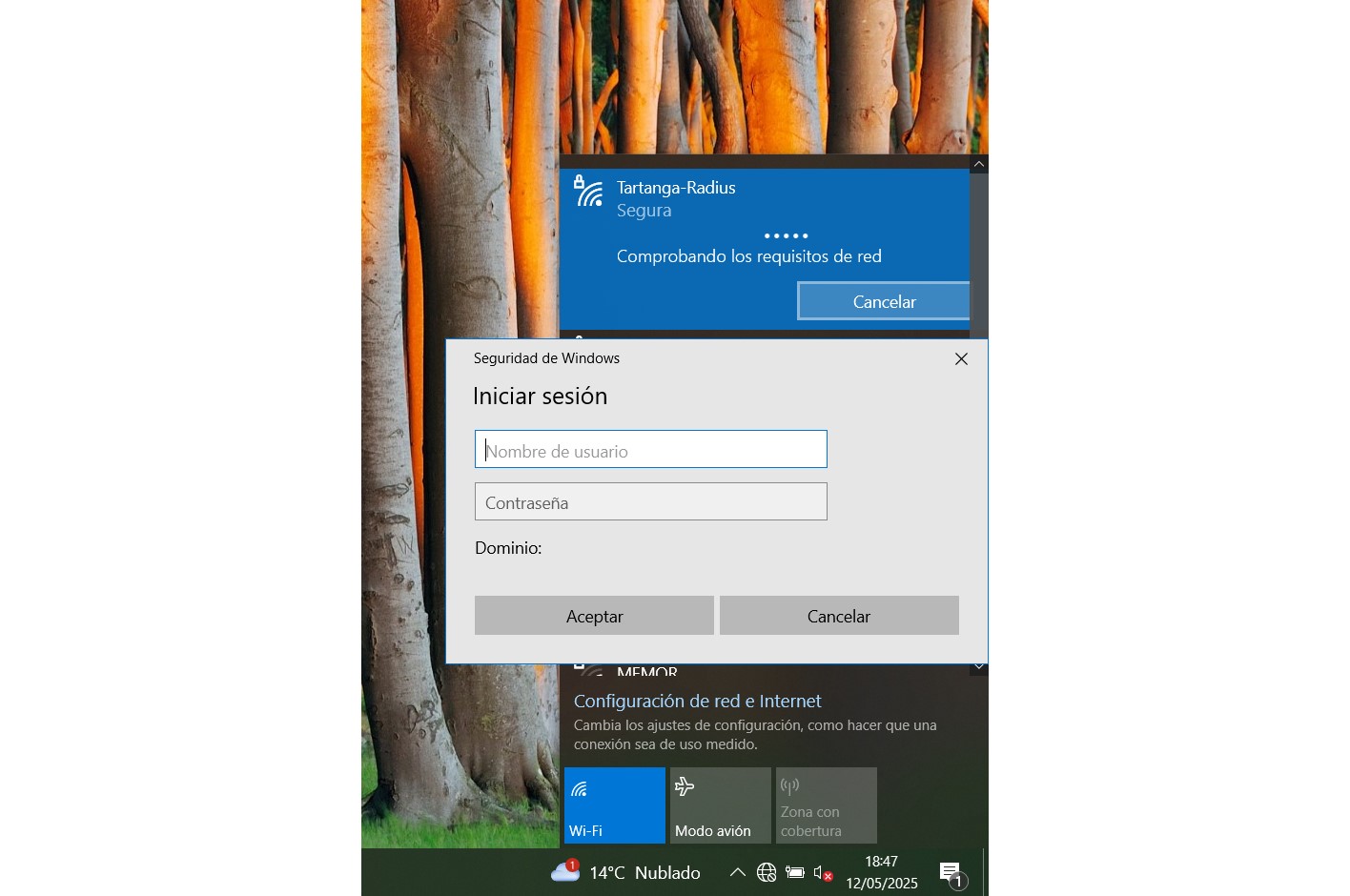

Inicio de sesión en la red wifi Tartanga-Radius, con usuario y contraseña

Inicio de sesión en la red wifi Tartanga-Radius, con usuario y contraseña

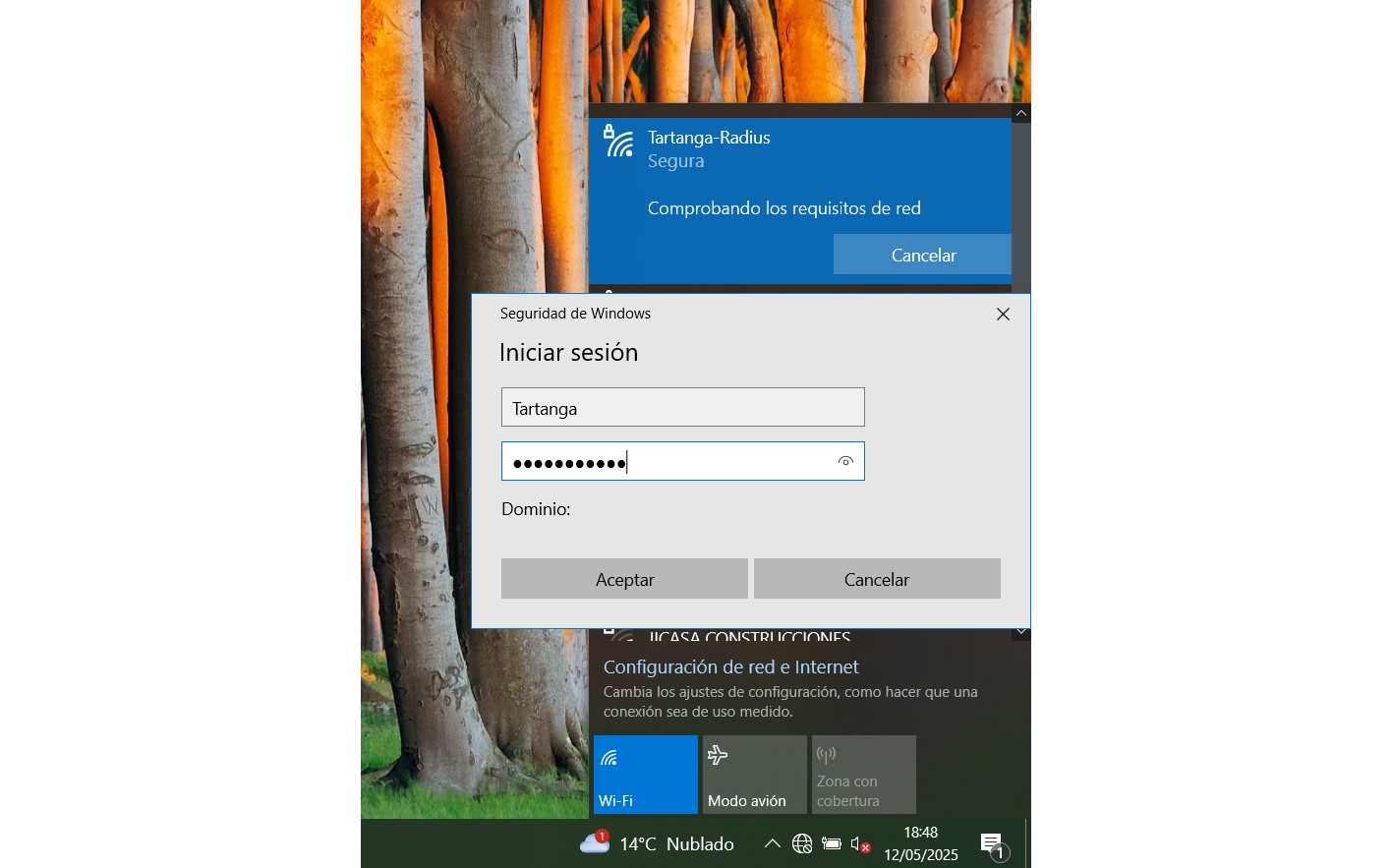

Usuario del Active Directory y contraseña para el acceso a la red wifi Tartanga-Radius

Usuario del Active Directory y contraseña para el acceso a la red wifi Tartanga-Radius

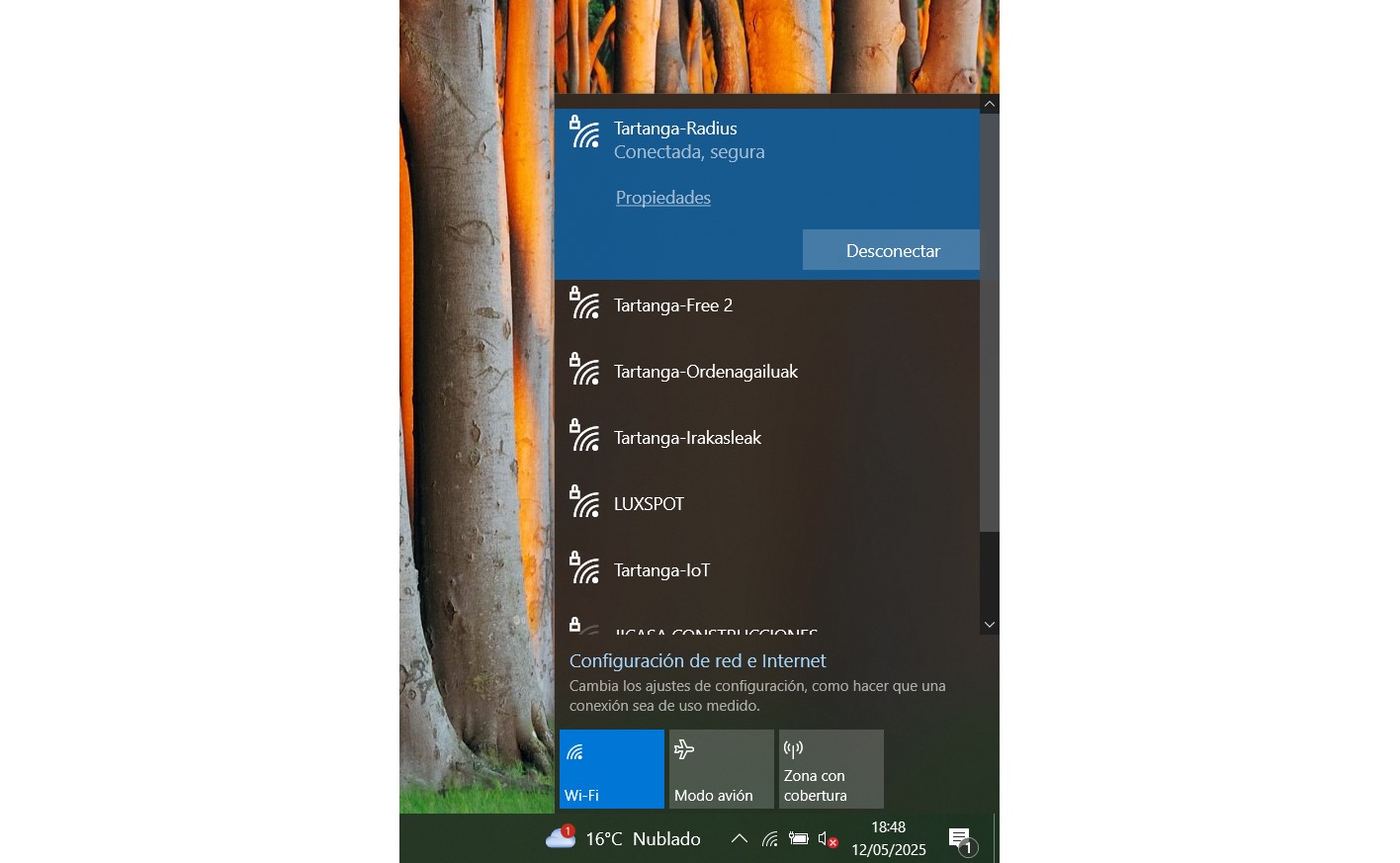

Conexión establecida con la red wifi Tartanga-Radius

Conexión establecida con la red wifi Tartanga-Radius

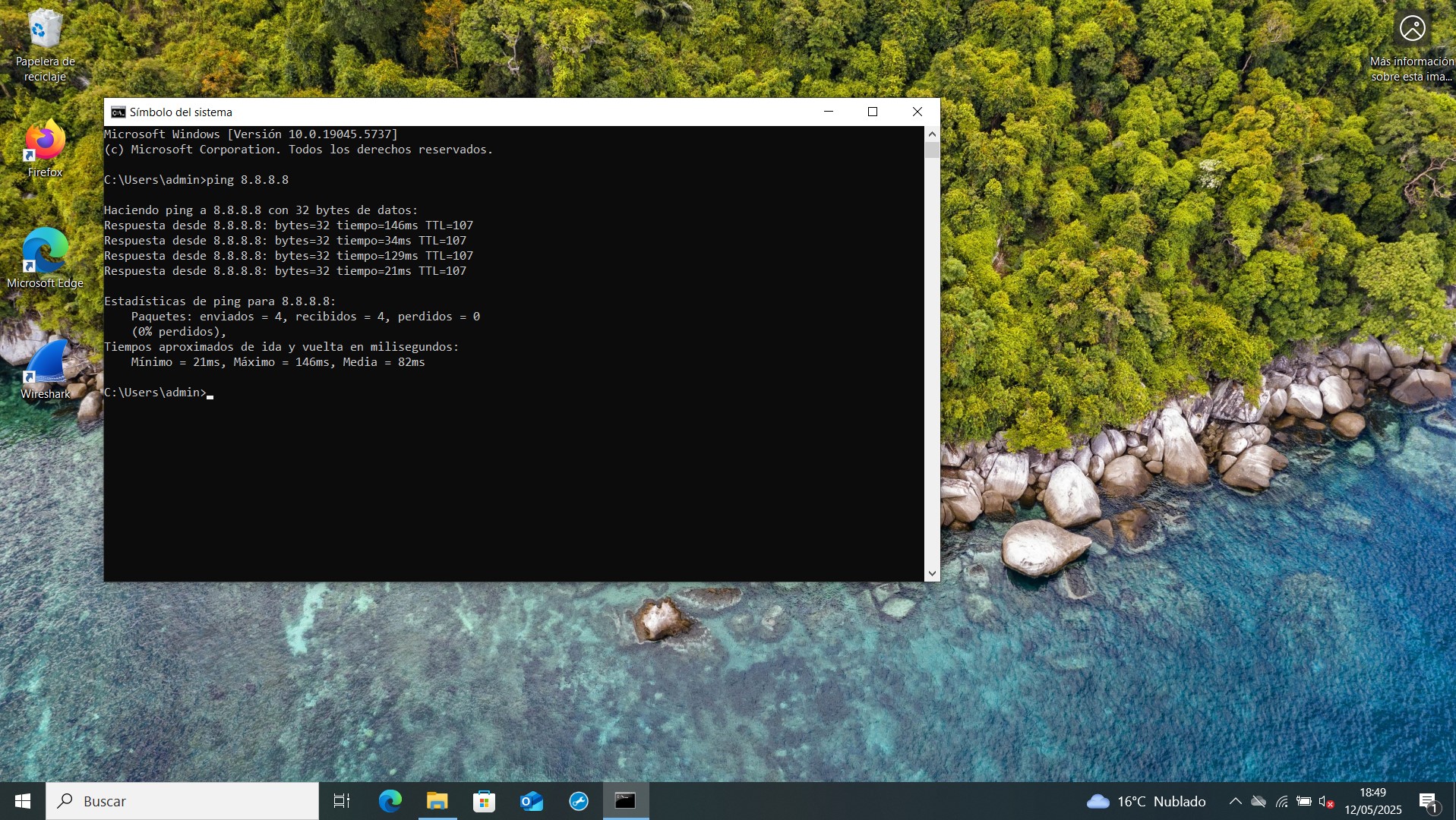

Comprobación de la conexión a Internet a través de la red wifi Tartanga-Radius

Comprobación de la conexión a Internet a través de la red wifi Tartanga-Radius

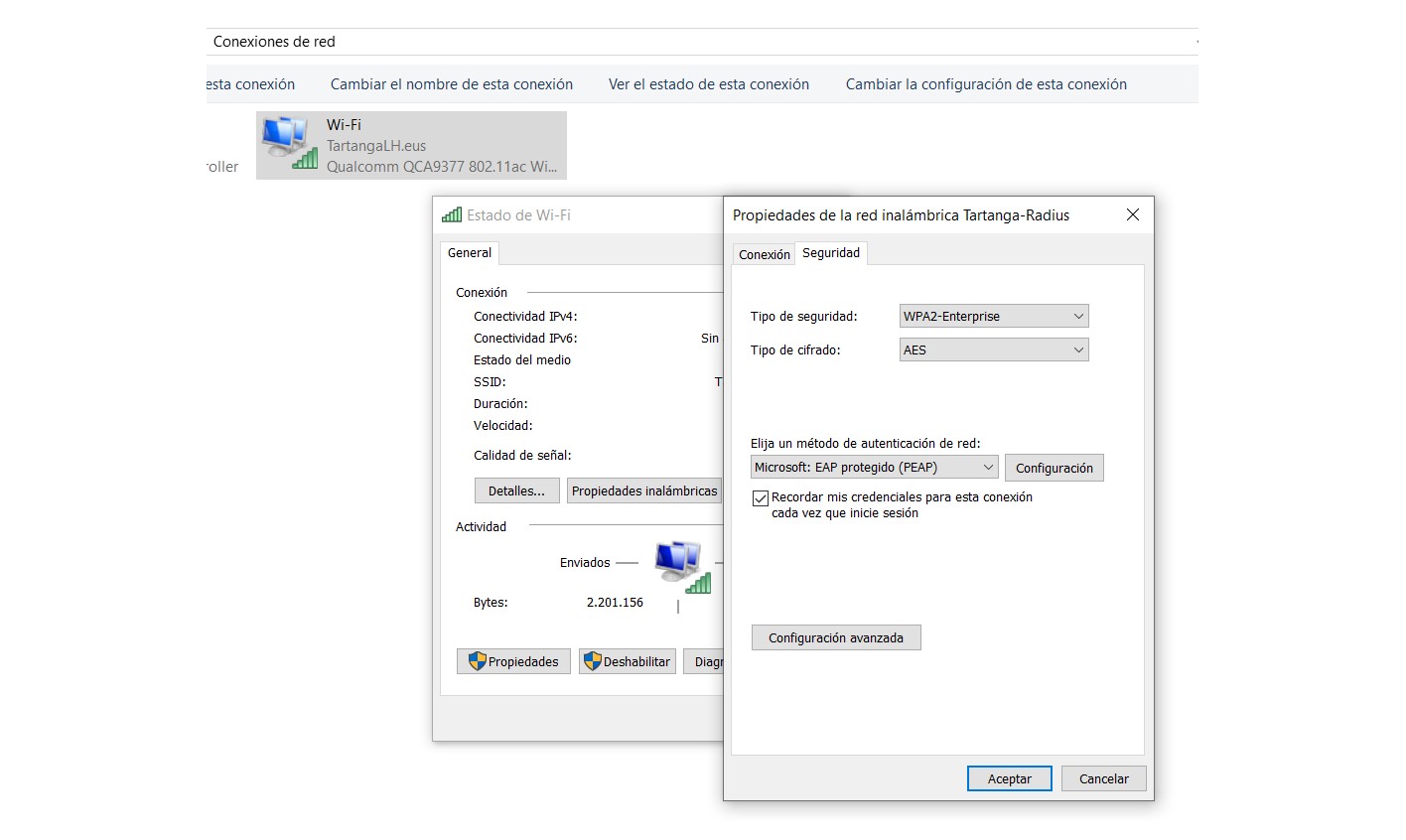

Propiedades de la red inalámbrica Tartanga-Radius

Propiedades de la red inalámbrica Tartanga-Radius

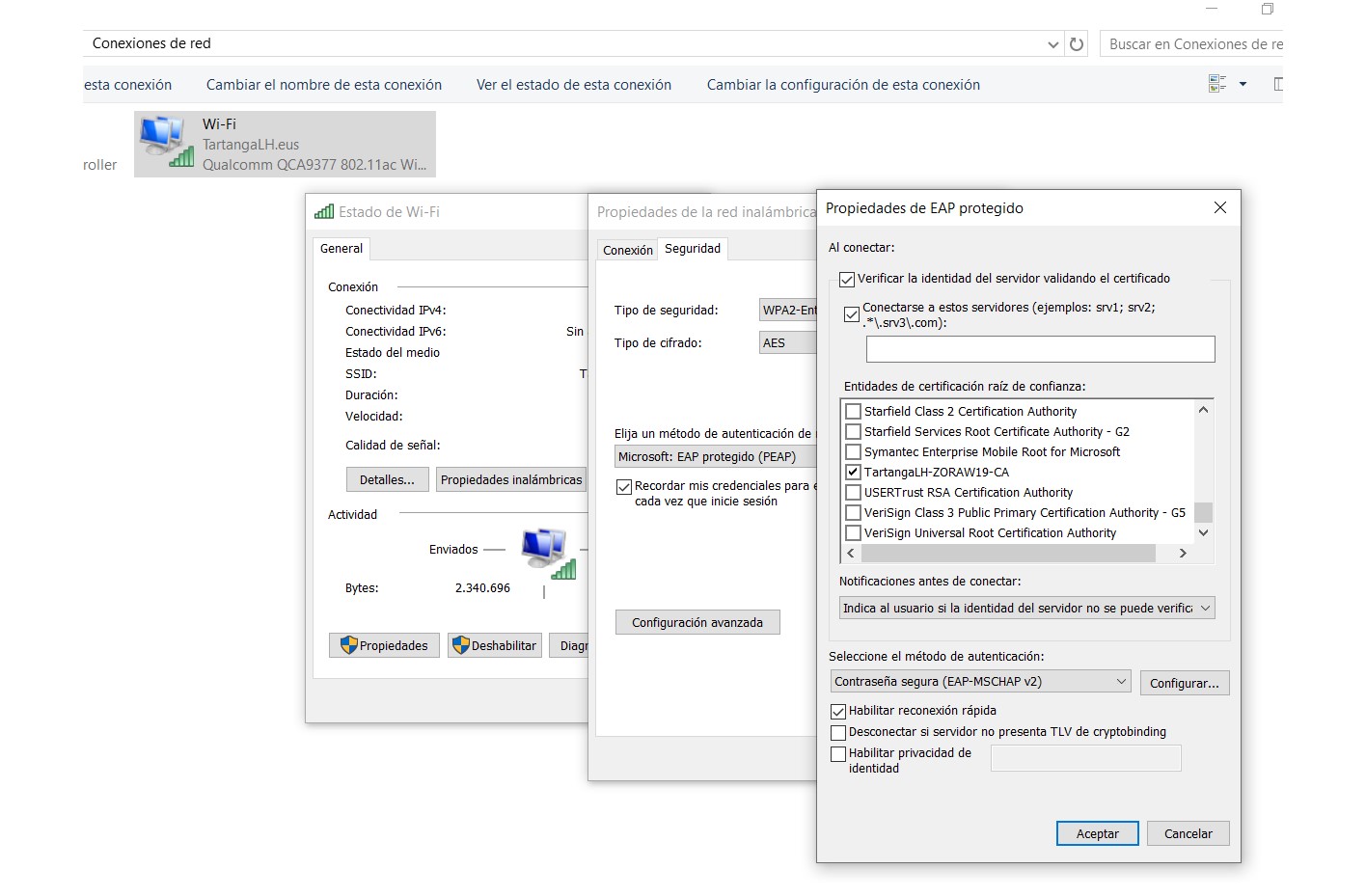

Propiedades del método de autenticación de red P-EAP (Protected EAP)

Propiedades del método de autenticación de red P-EAP (Protected EAP)

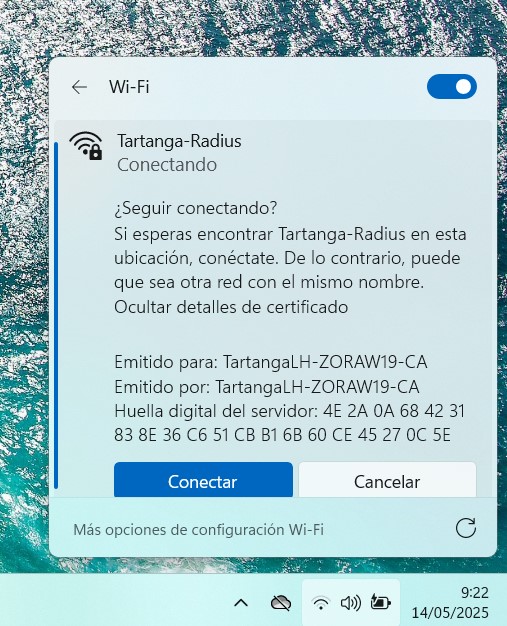

Nota técnica: la primera vez que el equipo se conecta a la red wifi es necesario aceptar el certificado presentado por el servidor de autenticación.

Aceptación del certificado del servidor de autenticación en la primera conexión

Aceptación del certificado del servidor de autenticación en la primera conexión

7.- PROPIEDADES DEL CERTIFICADO

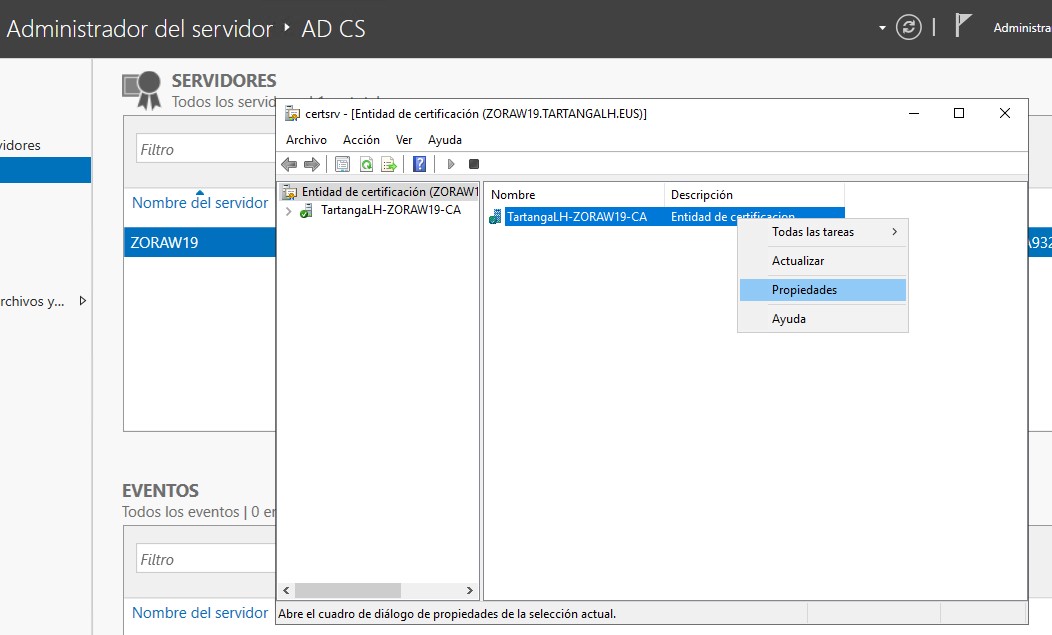

Desde el rol de Servicios de Certificados de Active Directory (AD CS) en Windows Server es posible conocer información detallada acerca de los certificados generados.

Acceso a las propiedades de la entidad de certificación

Acceso a las propiedades de la entidad de certificación

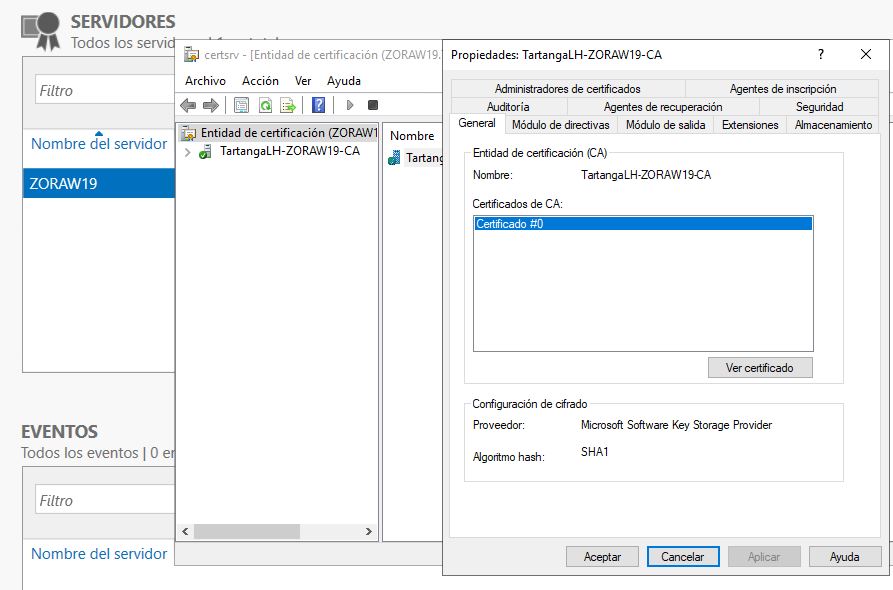

Propiedades de la entidad de certificación

Propiedades de la entidad de certificación

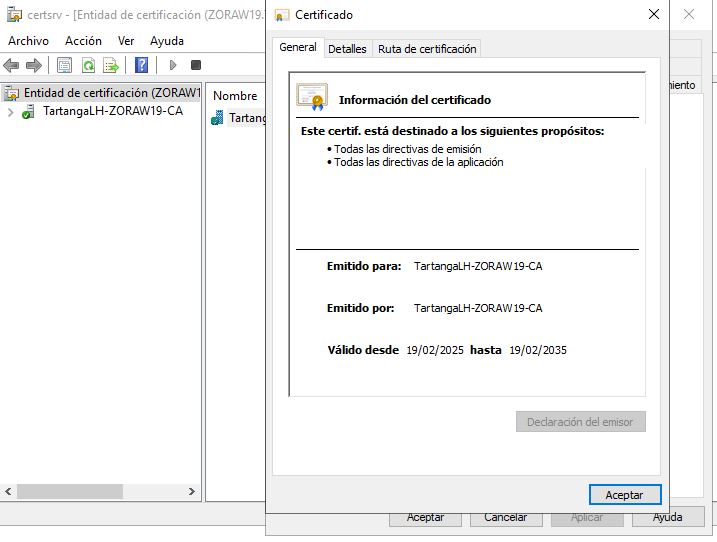

Información general del certificado

Información general del certificado

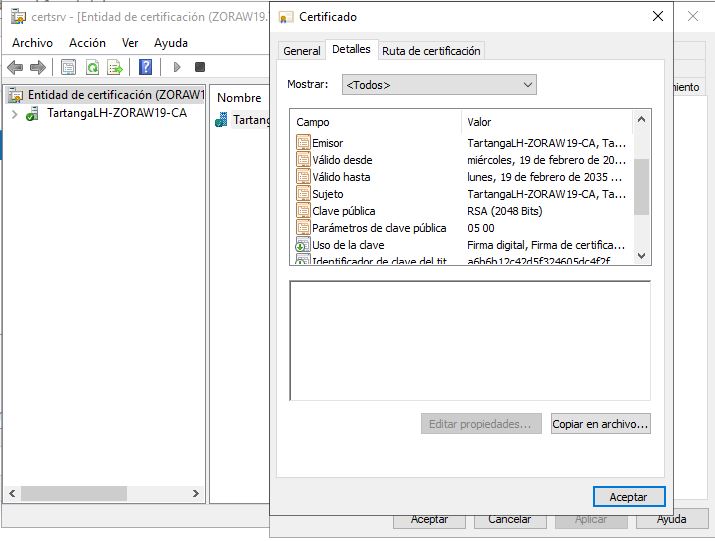

Detalles del certificado, el cual es de tipo RSA de 2048 bits

Detalles del certificado, el cual es de tipo RSA de 2048 bits