A finales de 2020 y con el objetivo de acabar con los graves problemas que nos ocasionaba de forma repetitiva el envío involuntario de spam desde nuestro servidor de correo (Zimbra), decidimos contratar con la empresa Sarenet el servicio de relay de salida. Después de casi un año y medio de funcionamiento, la experiencia no ha podido ser más satisfactoria, ya que nunca más se ha vuelto a enviar spam desde nuestro servidor de correo y, lo más importante para nosotros, no hemos vuelto a entrar en ninguna lista negra.

Una vez solucionados los problemas con el correo saliente, ha llegado el momento de solucionar los problemas con el correo entrante, que hasta el momento ha sido una preocupación “secundaria” ante la gravedad de la entrada en listas negras debido al envío de spam en el correo saliente. Estos problemas con el correo entrante se resumen en los siguientes puntos:

- Recepción continuada en prácticamente todas las bandejas de entrada de correos con spam.

- Recepción ocasional de correos con ficheros adjuntos de tipo ransomware.

El primero de ellos, la recepción de correos con spam, aunque es un problema molesto, no es en general grave. Además, muchos de los correos con spam son interceptados y enviados a la carpeta de spam por el servicio Amavis de nuestro servidor de correo (Amavis es un interfaz entre el servidor de correo de Zimbra, postfix, y las aplicaciones ClamAV y Spamassassin). Si que hacemos notar que, a pesar de tener correctamente actualizados tanto ClamAV como Spamassassin, nunca hemos conseguido eliminar por completo la entrada de estos correos de spam.

Servicios antivirus, antispam y amavis en funcionamiento en Zimbra

El segundo de los problemas es la recepción de correos con ficheros de tipo ransomware como adjuntos y, aunque es de carácter muy ocasional, sus consecuencias en cambio pueden ser extremadamente graves. Si uno de esos correos llega a una bandeja de entrada y el usuario ejecuta el archivo adjunto que, en realidad es un ransomware, automáticamente se producirá el cifrado de los datos almacenados por ese usuario en su unidad de disco y, lo que es más grave aun, de todos los datos que están en carpetas de red en las cuales dicho usuario tiene permisos de escritura.

Funcionamiento de un ransomware (statista)

En nuestro instituto, al utilizar de forma amplia las carpetas de red para el almacenamiento de la información tanto por profesores como alumnos y personal no docente, el cifrado de datos debido a un ransomware nunca se detiene en la unidad local del usuario afectado, sino que tal y como se ha indicado anteriormente, avanza por todas las unidades de red en las cuales este tiene permiso de escritura.

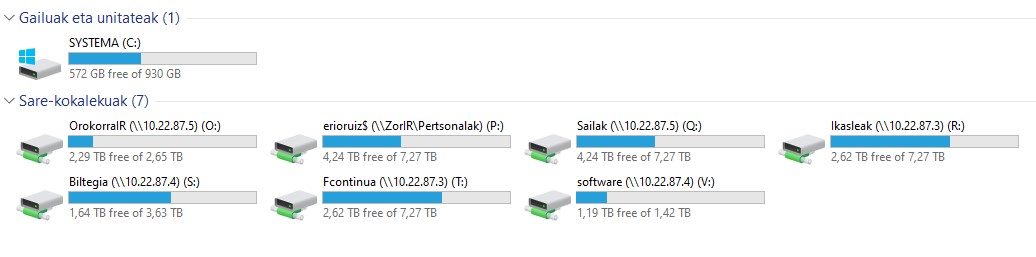

Algunas de las unidades de red disponibles en el CIFP Tartanga LHII

De hecho, podemos citar que en dos ocasiones hemos sido víctimas de ataques con ransomware y que, afortunadamente, gracias a la disponibilidad de las copias de seguridad de los datos que hacemos de forma diaria, en ambos casos se pudo recuperar la información original. Además, como última barrera de defensa, todos los equipos del centro disponen de la solución antivirus Kaspersky Endpoint Security, el cual en la mayoría de los casos detecta y elimina los virus en ficheros adjuntos de los correos electrónicos recibidos, que suele ser el procedimiento utilizado habitualmente por los ataques de ransomware, tal y como se muestra en el siguiente ejemplo.

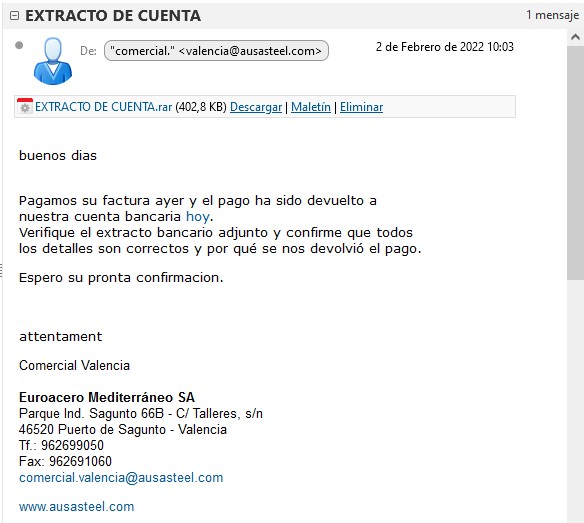

Ejemplo de ransomware en un fichero adjunto comprimido de tipo “rar”

En la captura de pantalla anterior se muestra un correo electrónico recibido en nuestro servidor de correo con un fichero adjunto comprimido que, en realidad, oculta un ransomware. Cuando el usuario descomprime ese fichero adjunto aparece un fichero con el mismo nombre pero con extensión .exe, es decir, un ejecutable, lo cual es algo muy sospechoso tratándose de un supuesto extracto bancario….. En este caso y al cabo de pocos segundos el antivirus local instalado en el equipo, Kaspersky Endpoint Security, en su versión 11.7.0.669, detectó que dicho fichero .exe era en realidad un malware y procedió a su eliminación.

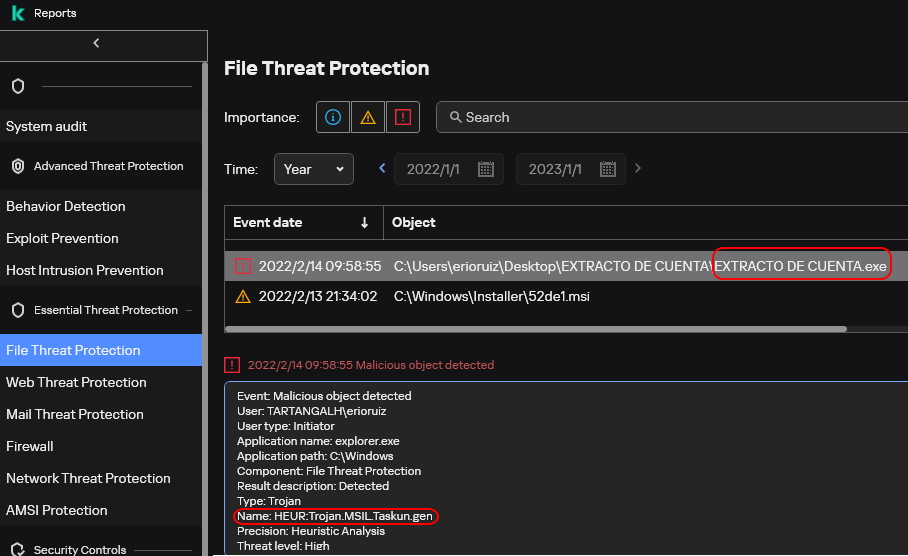

Fichero EXTRACTO DE CUENTA.exe detectado por Kaspersky

Como se puede observar en la captura de pantalla anterior, el fichero EXTRACTO DE CUENTA.exe es en realidad un malware de tipo Trojan.MSIL.Taskun.gen que, entre otras acciones dañinas, puede provocar el cifrado del disco de la víctima.

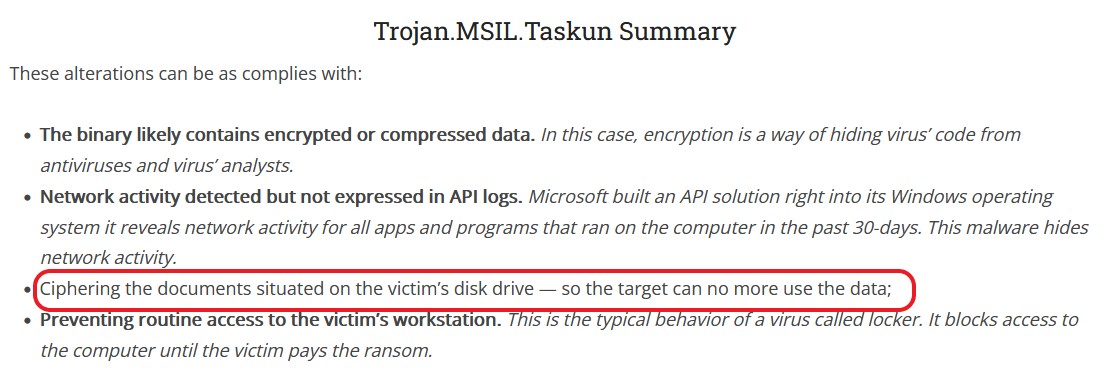

Los troyanos de tipo MSIL. Taskun pueden cifrar los documentos situados en el disco duro de la víctima

Otro ejemplo de tales correos con archivos comprimidos con malware es el mostrado a continuación, un correo donde se notifica al CIFP Tartanga LHII de una supuesta transferencia a su favor por un importe superior a los 34.000 €, por orden de una empresa de panadería con la cual este instituto no tiene relación comercial alguna.

Otro ejemplo de correo recibido con archivos adjuntos “sospechosos”

En el correo anterior llama rápidamente la atención que, la supuesta notificación del Banco Santander aparezca relacionada con una cuenta de correo de hotmail.com. Cuando se examinan esos dos ficheros adjuntos de tipo “rar” se encuentra lo siguiente:

Malware detectado por Kaspersky en los dos ficheros adjuntos

Como se observa en la captura de pantalla anterior, los dos ficheros comprimidos de tipo “rar” en realidad contienen en su interior sendos ficheros ejecutables con los nombres EPHEMEROUS.exe y anticapitalistically.exe. Ambos ejecutables fueron detectados y eliminados por Kaspersky.

Al examinar con cuidado esta situación, lo que de verdad nos preocupaba era que Zimbra no era capaz de detectar este malware en ficheros adjuntos comprimidos, a pesar de que el antivirus ClamAV, integrado con Zimbra a través del servicio Amavis, estaba en servicio y correctamente actualizado.

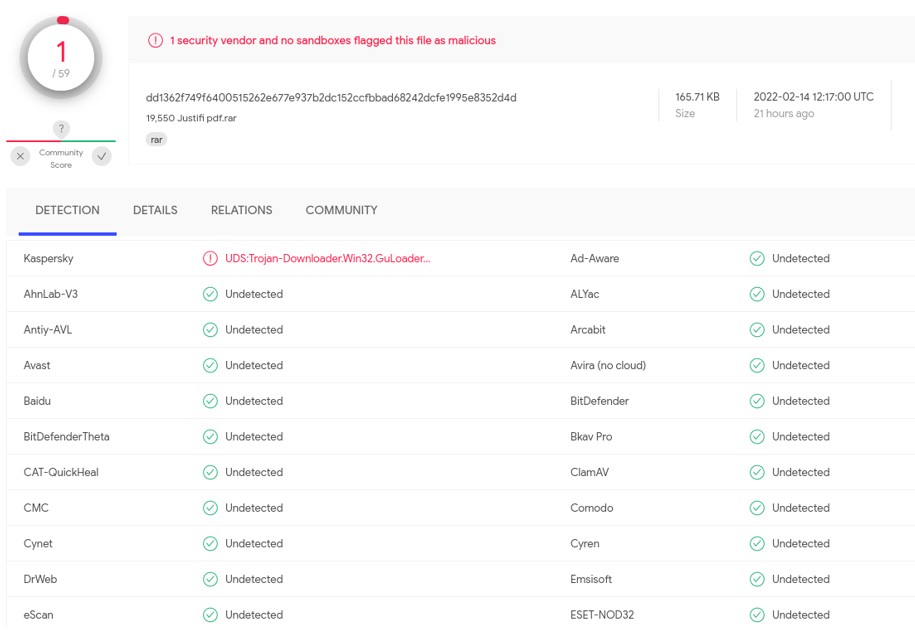

Utilizando estos ficheros adjuntos con malware y gracias a la colaboración de la empresa Irekisoft, se llevó a cabo un test sobre diversos antivirus comerciales, a fin de determinar porqué ClamAV no era capaz de detectarlos y el resultado fue un poco sorprendente: el fichero EPHEMEROUS.exe solo era detectado por unos pocos antivirus comerciales, pero cuando ese fichero aparecía dentro de un fichero comprimido de tipo “rar”, solo un antivirus de entre más de 50 analizados era capaz de detectarlo, Kaspersky en este caso.

Cuatro antivirus detectan el fichero EPHEMEROUS.exe

Solo un antivirus detecta EPHEMEROUS.exe cuando viene en un fichero comprimido

Buscando una solución al problema, se valoraron las siguientes posibilidades:

- Contratación e integración en Zimbra de un antivirus profesional, como por ejemplo, Kaspersky Security for Mail Server

- Contratación de nuevas listas de firmas o archivos de definición de virus para ClamAV, a fin de mejorar sus capacidades de detección de nuevos tipos de malware.

- Contratación de un servicio de filtrado de correo electrónico con una empresa profesional.

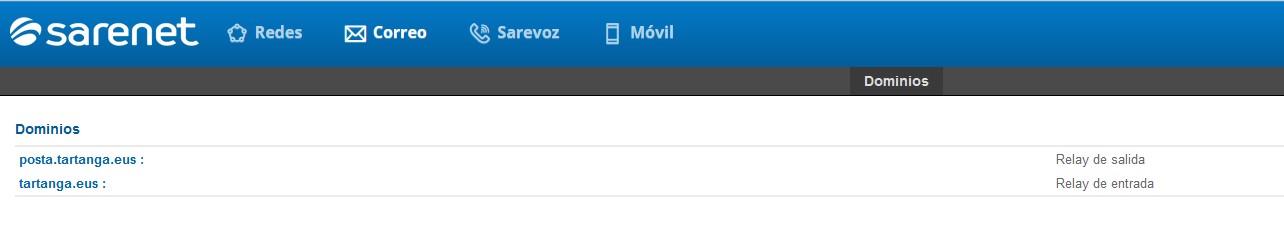

Finalmente, dados los buenos resultados obtenidos durante más de un año de uso de la solución de Relay de Salida con Sarenet, hemos optado por contratar también con Sarenet su solución de filtrado de correo de entrada o Relay de Entrada.

Servicio Relay para el correo electrónico, de Sarenet

Con el servicio de Relay de Entrada, todo el correo dirigido al servidor de correo del CIFP Tartanga LHII pasa previamente por un servidor de Sarenet, el cual pasa a través de diversos filtros y posteriormente es reenviado hacia nuestro servidor. Estos filtrados son:

- Filtrado por listas: en este proceso todo el correo entrante se filtra en base a unas “listas negras”, entre ellas Spamhaus, Commtouch (Cyren Ltd) y listas propias de Sarenet.

- Filtrado por contenidos: este proceso de filtrado está dedicado a detectar los correos entrantes con spam y para ello se utilizan más de mil reglas que se actualizan continuamente, evitando con ello que los emisores de spam burlen el filtro.

- Filtrado por buzones inexistentes: en este proceso y para cada correo entrante Sarenet consulta al servidor de correo origen si realmente existe la cuenta de correo que envía el mensaje.

- Filtrado anti-virus: este es el proceso dedicado a detectar y eliminar los correos con malware en ficheros adjuntos y otros tipos de malware. Para ello utiliza diversos antivirus, entre ellos ClamAV y Commtouch.

Con esta solución de “relay de entrada” el CIFP Tartanga LHII ha conseguido interponer una barrera mas a la hora de proteger nuestro correo electrónicos. De esta manera los correos con malware tienen que superar la barrera de Sarenet, con todas sus herramientas de filtrado, las propias barreras de nuestro servidor de correo (Spamassassin y ClamAV) y, en última instancia, el antivirus local instalado en cada equipo (Kaspersky Endpoint Security).

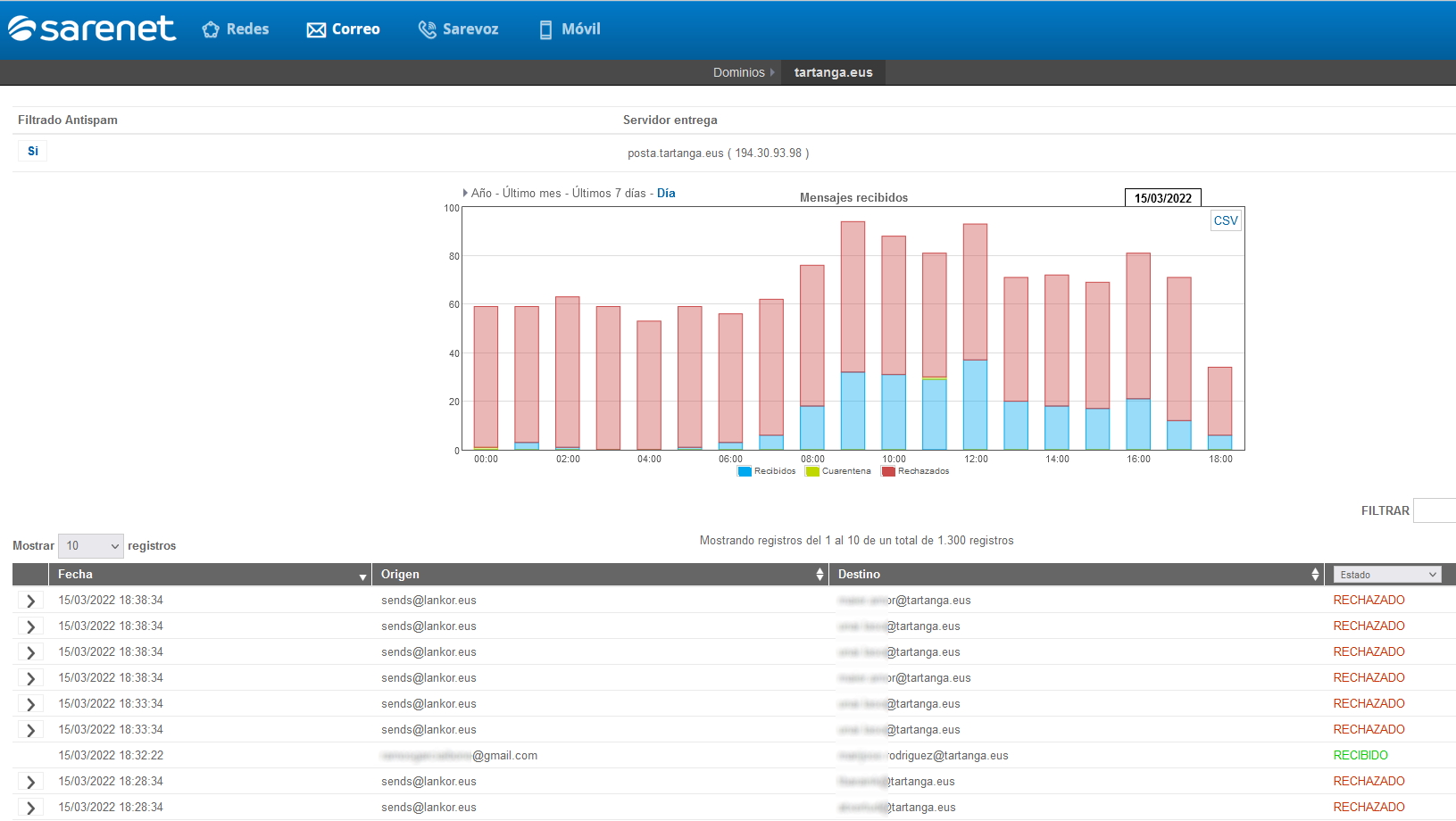

Como valor añadido, Sarenet ofrece con este servicio una “ventana del cliente” donde se puede observar fácilmente todo el correo entrante, los correos que han sido rechazados por contener spam y los que han sido enviados a una carpeta especial de cuarentena por contener presumiblemente algún tipo de malware.

Acceso a las “ventanas del cliente” para los servicios de relay de entrada y salida

Ventana de cliente del relay de entrada con correos rechazados por contener spam

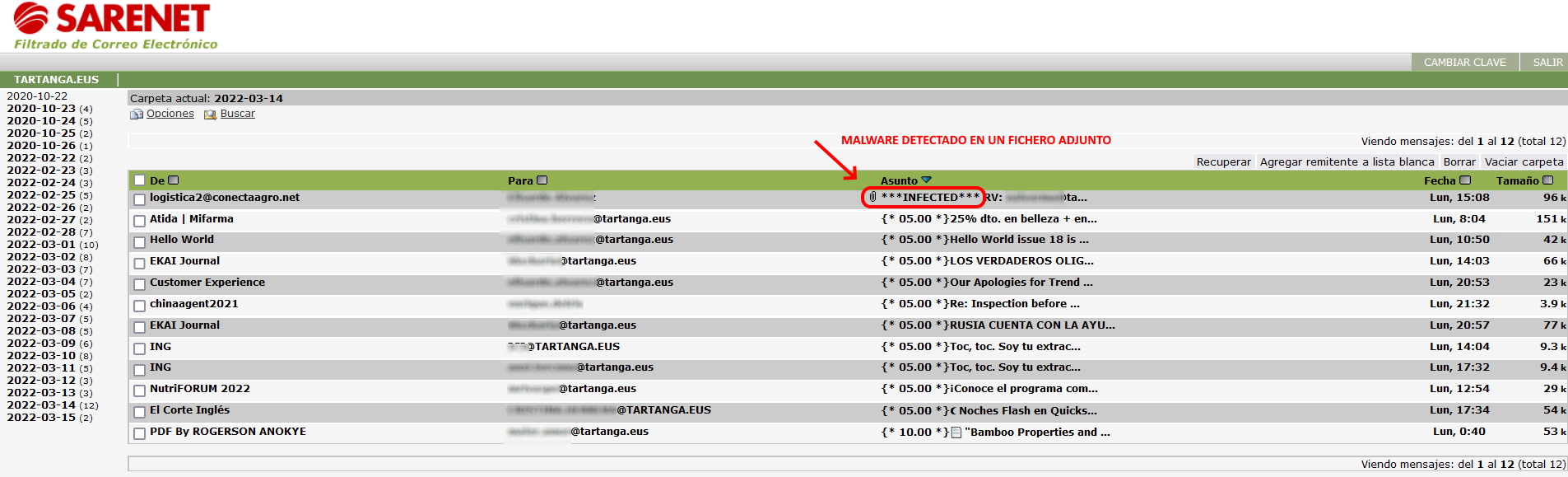

Ventana de cliente del relay de entrada mostrando un correo enviado a cuarentena

Carpeta de cuarentena del filtrado de correo electrónico de Sarenet

El CIFP Tartanga LHII ha contratado este servicio de relay de entrada con Sarenet el pasado mes de febrero de 2022 y, durante el tiempo que lleva en funcionamiento, hemos constatado que los correos con spam han disminuido en gran medida y que prácticamente han dejado de llegar correos con malware. Al mismo tiempo, hemos probado este servicio de relay de entrada con varios de aquellos correos con ficheros adjuntos comprimidos con ransomware que recibimos en su momento y hemos constatado de forma práctica que, en todos los casos, han sido detectados correctamente y enviados a la carpeta de cuarentena. En la siguiente imagen se muestra la detección de uno de tales ficheros con ransomware y su almacenamiento en la carpeta de cuarentena de Sarenet.

Correo con ransomware detectado por el relay de entrada de Sarenet

Correo con ransomware detectado por el relay de entrada de Sarenet

En cuanto a la configuración necesaria para el funcionamiento de este servicio de relay de entrada, los pasos necesarios han sido los siguientes:

1.- Configuración del registro MX (Mail Exchange) en nuestro servidor de DNS.

Configuración previa del registro MX apuntando a nuestro servidor de correo

Configuración final del registro MX apuntando al servidor smtp.sarenet.es

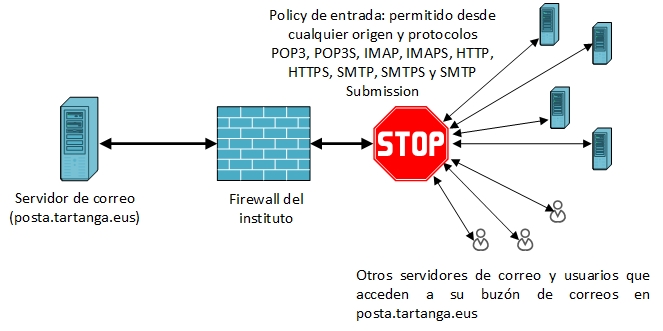

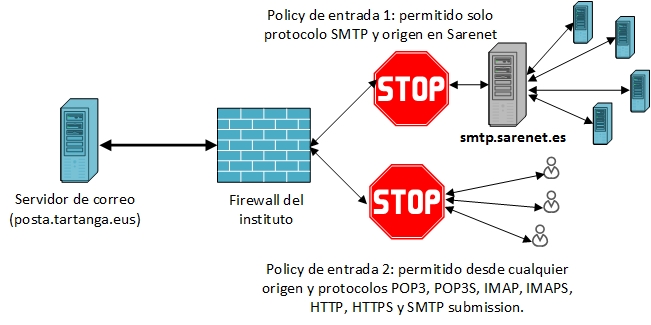

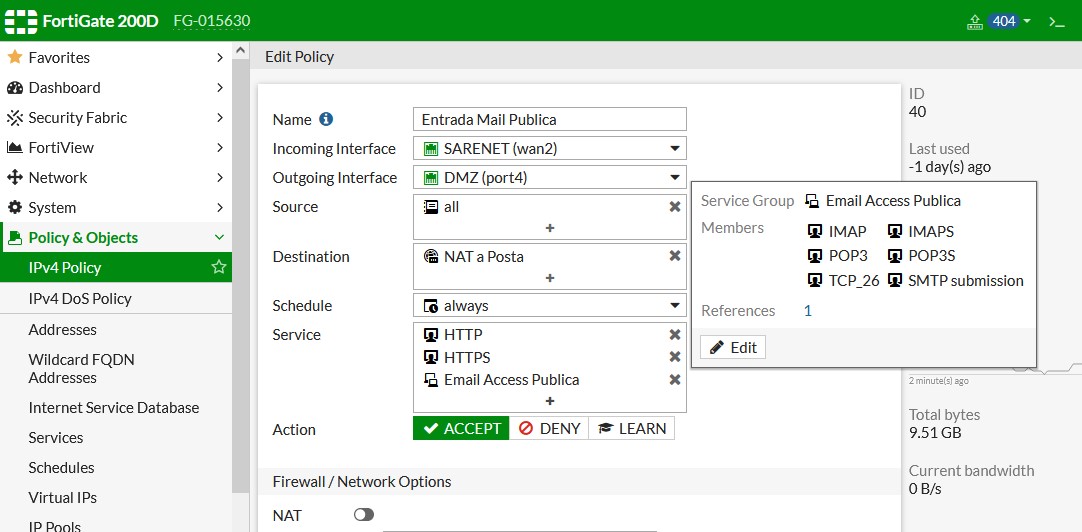

2.- Filtrado por IP para permitir la entrada de correo a nuestro servidor solo desde un rango de direcciones IP de Sarenet. Con esta medida se asegura que todo el correo entrante a nuestro servidor ha tenido que pasar forzosamente por el filtrado de Sarenet. Para ello se ha modificado la “policy” existente en el cortafuegos del instituto, la cual permitía el acceso al servidor de correo desde cualquier origen y para los protocolos POP3, POP3S, IMAP, IMAPS, HTTP, HTTPS, SMTP, SMTPS y SMTP Submission. En la nueva policy se ha eliminado el protocolo SMTP para impedir la entrega de correo sin autenticación y también se ha eliminado el protocolo SMTPS (SMTP over SSL) por ser un protocolo obsoleto. El único protocolo permitido para que los usuarios depositen sus correos para el reenvío hacia otros servidores es el SMTP Submission, es decir, con autenticación obligatoria para poder realizar dicha entrega. A esta nueva policy la hemos puesto el nombre “Entrada Mail Publica”, por ser precisamente esa su función, permitir el acceso público al servidor de correo electrónico del instituto a los usuarios que poseen una cuenta de correo en dicho servidor.

Configuración anterior de la policy de entrada en el cortafuegos del instituto

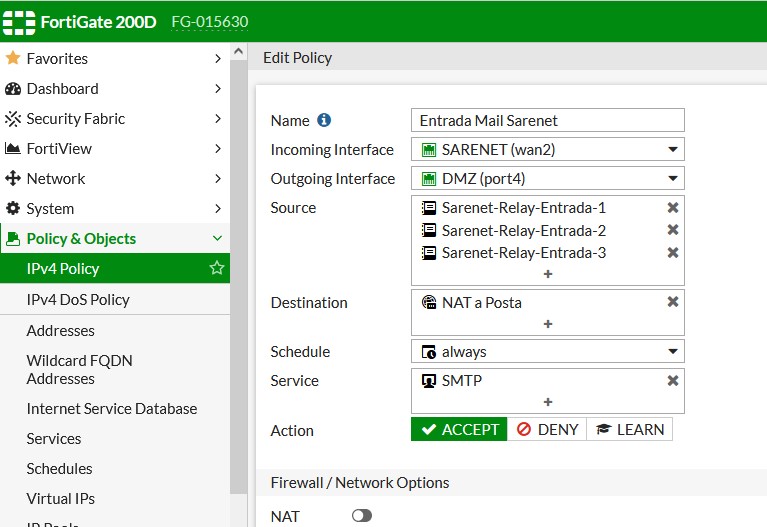

En la nueva configuración del cortafuegos del instituto se ha creado una nueva “policy” de nombre “Entrada Mail Sarenet” y que es exclusiva para la entrega de correos a nuestro servidor por parte de otros servidores de correos. Esta nueva policy solo permite el acceso mediante el protocolo SMTP y además únicamente cuando el origen es una dirección IP de un rango de direcciones IP que nos ha sido indicado por el departamento técnico de Sarenet. De esta manera se asegura que todo el correo entrante entregado por otros servidores pasa forzosamente por los diversos procesos de filtrado del servicio de Relay de Entrada de Sarenet.

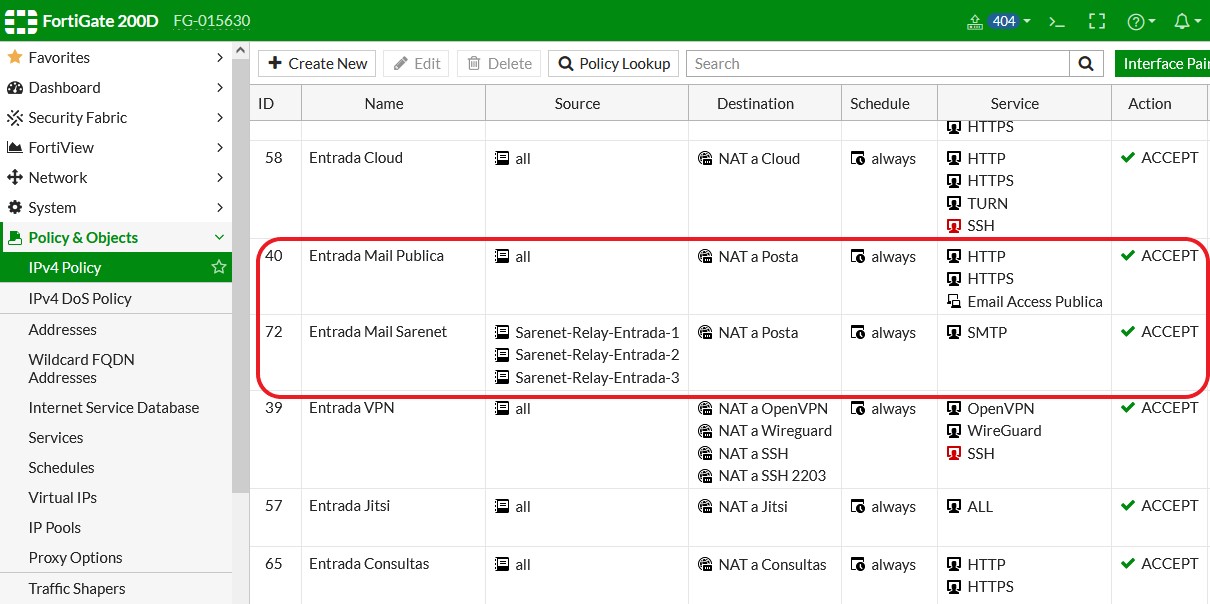

Configuración final de las policy de entrada en el cortafuegos del instituto

Las dos “policy” para la entrada hacia el servidor de correo electrónico

Detalle de la “policy” Entrada Mail Pública con el valor Source = all

Detalle de la “policy” Entrada Mail Sarenet con el origen restringido a tres rangos de IPs

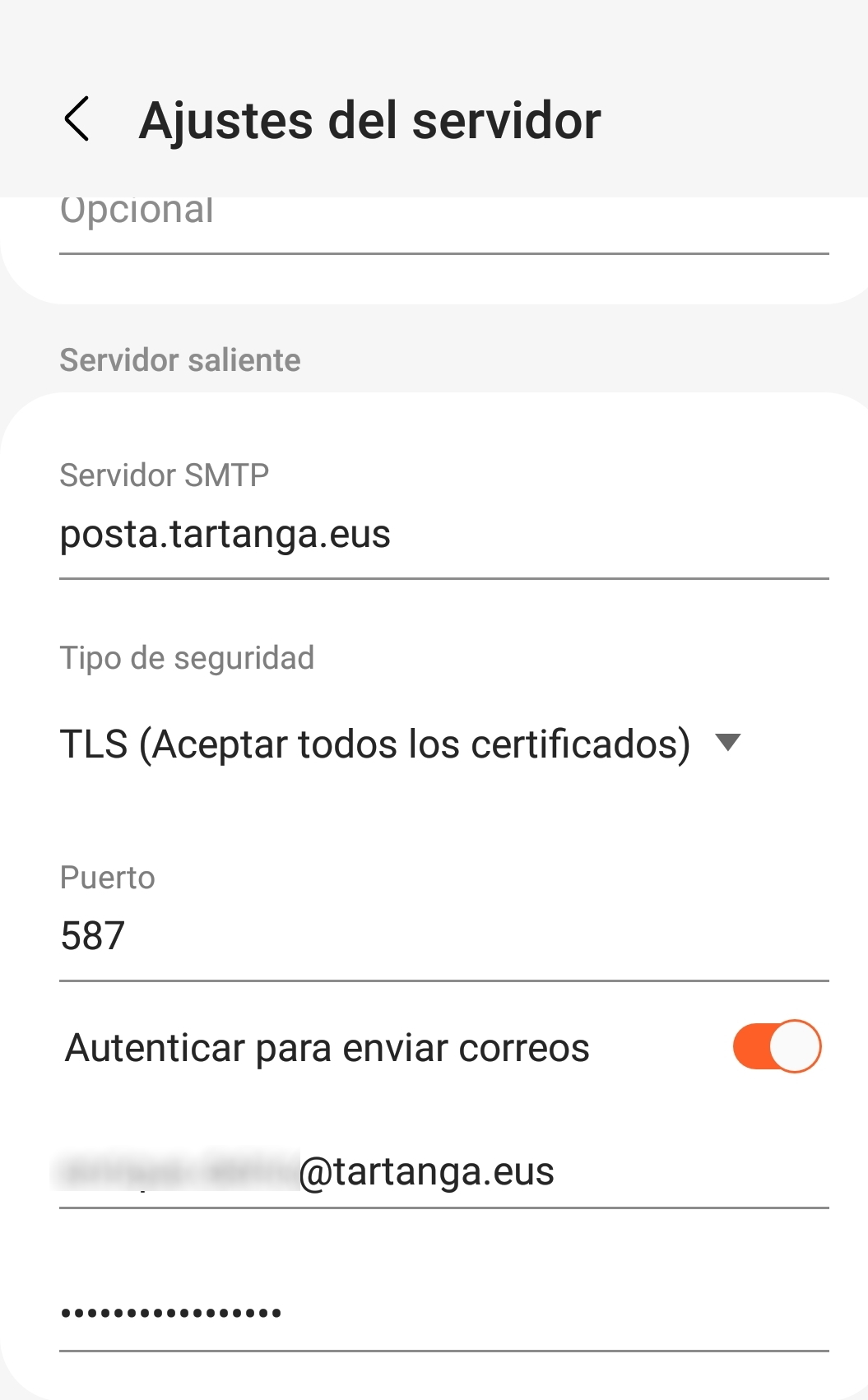

3.- Configuración del servidor saliente en los clientes de correo electrónico para utilizar el puerto 587, que es el que corresponde al protocolo SMTP Submission. Este protocolo, como su nombre indica, es utilizado para la “retransmisión SMTP”, es decir, el cliente entrega el correo saliente a su servidor de correo y éste lo retransmite al servidor de correo de destino.

Configuración del servidor saliente en los clientes de correo electrónico

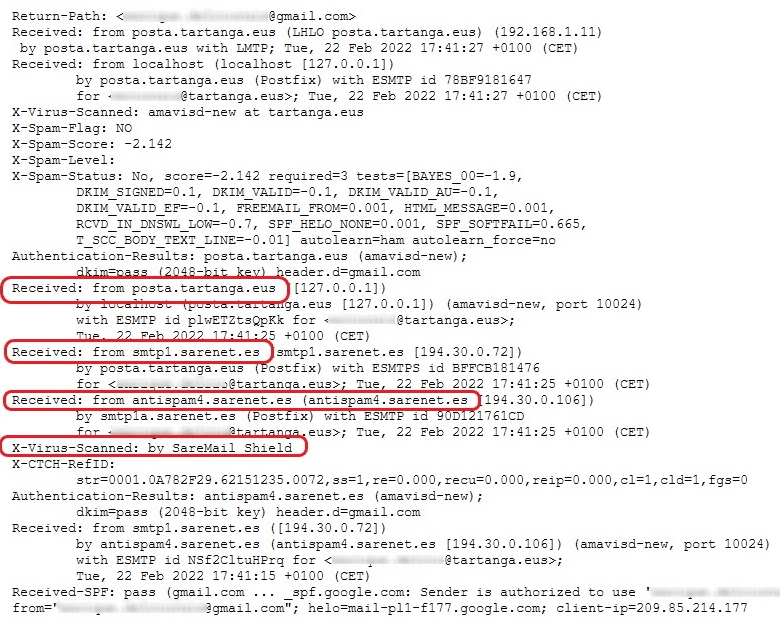

Para terminar, con esta nueva configuración realizada en el firewall del instituto, se observa perfectamente que todos los correos entrantes están pasando por el servicio de Relay de Entrada de Sarenet, tal y como se muestra en la siguiente captura de pantalla correspondiente al envío de un correo desde una cuenta de gmail.com a una cuenta de tartanga.eus.

Original de un correo enviado desde una cuenta de gmail.com a una cuenta de tartanga.eus