Los equipos informáticos de las empresas, al estar conectadas actualmente sus redes locales a una red pública como es Internet, están sujetos a múltiples amenazas, tanto de tipo interno como externo. Entre las más conocidas de uno y otro tipo están las siguientes:

Amenazas internas:

- Introducción de virus y otro tipo de malware mediante el uso indiscriminado de discos duros externos, pen-drive y similares.

- Contraseñas de acceso a los recursos compartidos débiles o conocidas por todos los trabajadores.

- Ausencia de una política rigurosa de permisos de acceso a los recursos compartidos de la empresa.

- Ausencia de unos procedimientos rigurosos en la gestión de las copias de seguridad de los datos críticos.

- Existencia de equipos con versiones obsoletas de sistemas operativos o sin las correspondientes actualizaciones de seguridad

- Ausencia de antivirus en los equipos o utilización de versiones gratuitas que no disponen de las funcionalidades necesarias.

- Almacenamiento de información importante para la empresa en carpetas locales del equipo de trabajo en lugar de utilizar los servidores disponibles.

Amenazas externas:

- Configuración inadecuada del cortafuegos que no bloquea accesos a la red interna desde localizaciones externas potencialmente peligrosas.

- Configuración inadecuada del cortafuegos que permite el acceso de los trabajadores de la empresa a sitios web inadecuados o peligrosos.

- Aplicaciones maliciosas instaladas en los ordenadores de trabajo.

- Ausencia de un control antivirus, antispam, antimalware y de herramientas contra ataques ramsonware en las conexiones a través de Internet.

- Ausencia de un control efectivo sobre el tipo de datos de la empresa que salen al exterior a través de Internet.

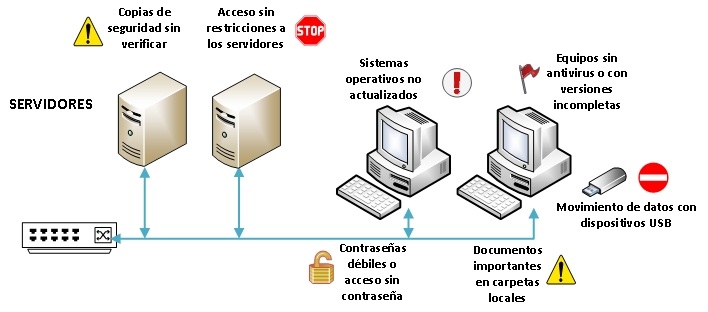

Las amenazas internas exigen unos protocolos de funcionamiento rigurosos en la empresa, donde cada uno de los trabajadores debe tener una contraseña propia de acceso y que además debe ser renovada cada cierto tiempo. De la misma manera es necesario asegurar que nunca se dejan documentos críticos para la empresa en carpetas locales como “mis documentos” o en el propio escritorio, ya que un fallo hardware en el disco duro del equipo hará muy difícil o imposible el recuperar la información perdida. Es necesario concienciar a los trabajadores y usuarios que el sitio más seguro para depositar la información son los servidores de la empresa, ya sean propios o externos.

Principales puntos de fallo en la gestión de la información en las empresas

Principales puntos de fallo en la gestión de la información en las empresas

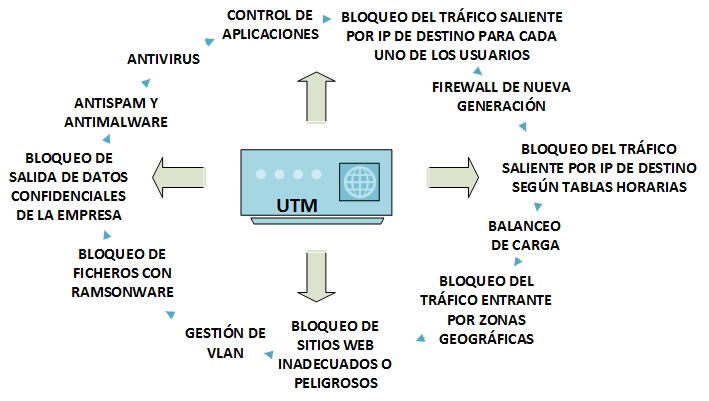

En cuanto a las amenazas de tipo externo, la tendencia actual es evitar la utilización de equipos dispersos para cada una de las amenazas y en su lugar, concentrar todos los recursos y herramientas en un solo equipo, denominado sistema UTM (Unified Threat Management) o sistema de tratamiento unificado de amenazas. Estos equipos incluyen funcionalidades como las siguientes:

Funciones de los equipos de tratamiento unificado de amenazas (UTM)

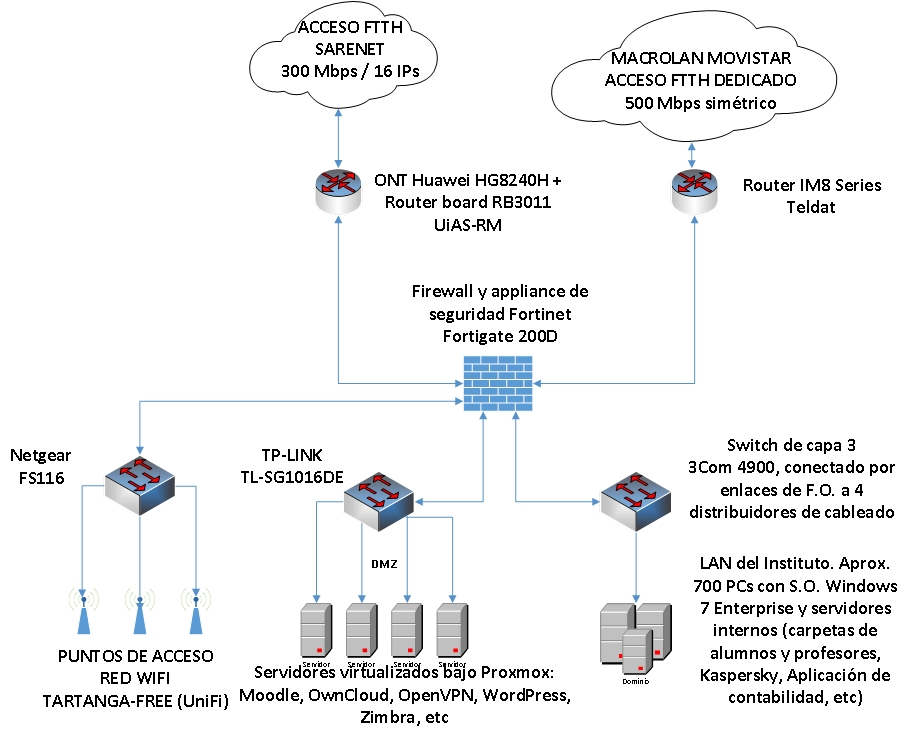

En función del tamaño de la empresa y del número de empleados, estos equipos están disponibles en diferentes versiones. En las empresas de mediano y gran tamaño, un UTM tendrá que ser capaz de examinar en tiempo real un elevado volumen de información, tanto entrante como saliente, por lo que sus capacidades hardware deberán ser superiores a las de un equipo UTM situado en una pequeña empresa y con un número reducido de trabajadores. En el CIFP Tartanga contamos con la solución Fortigate F200 de Fortinet, equipo que se muestra en la siguiente fotografía.

Fortigate 200D situado en el CIFP Tartanga

Fortigate 200D situado en el CIFP Tartanga

Algunas características de este equipo son:

- Protección contra exploits, malware y sitios web maliciosos.

- Control de aplicaciones que acceden a Internet.

- Detección de nuevos ataques y amenazas.

- Firewall de nueva generación.

- Enrutamiento, switching, controlador wifi y gestión de VPNs.

- Procesador dedicado para conseguir altas velocidades de manejo de paquetes. Firewall hasta 3 Gbps, análisis de hasta 4,5 millones de paquetes por segundo, hasta 2 millones de sesiones concurrentes, hasta 77000 nuevas sesiones TCP/UDP por segundo, hasta 1,3 Gbps en el tráfico a través de VPN, etc.

- Dominios virtuales. Permite crear 10 firewall virtuales independientes en la misma máquina.

- 2 puertos WAN Gigabit Ethernet

- 16 puertos LAN Gigabit Ethernet

- 2 puertos SFP Gigabit Ethernet para DMZ

- etc, etc.

Como se observa, este equipo está destinado a una organización o empresa con un elevado número de clientes conectados, como es el caso de nuestro instituto, el CIFP Tartanga, que cuenta con 700 ordenadores en servicio y un sistema de servidores virtualizados con aplicaciones como un servidor de correo electrónico (Zimbra), un servidor de blogs (WordPress), uns servicio propio de almacenamiento en la nube (Nextcloud), un servidor de VPN (OpenVPN), un servidor de copias de seguridad (FreeNAS) y otros más. El equipo UTM Fortigate 200D “vigila” las comunicaciones entrantes y salientes de todos los equipos situados en la LAN y en la DMZ, y también de los dispositivos móviles que se conectan a la red Wifi del instituto. Estas comunicaciones se llevan a cabo a través de dos conexiones de fibra óptica suministradas respectivamente por las empresas Movistar (red Macrolan 500 Mbps simétricos) y Sarenet (acceso FTTH 300 Mbps y 16 direcciones IP públicas), de tal forma que, aprovechando la característica de dominios virtuales del UTM Fortigate 200D, cada una de ellas tiene unas políticas de seguridad diferentes. La capacidad de enrutamiento del Fortigate 200D, hace posible seleccionar los equipos que acceden al exterior por una u otra de las conexiones.

Instalación de red del CIFP Tartanga

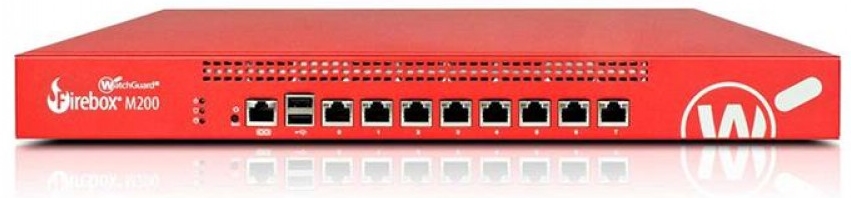

En aquellas empresa donde las necesidades de comunicación son menores, un UTM adecuado podría ser el modelo Firebox M200 de la marca Watchguard

Firebox M200 de Watchguard

Las características fundamentales de este equipo son:

- Al igual que el Fortigate 200D, protección contra exploits, malware y sitios web maliciosos.

- Control de aplicaciones que acceden a Internet con una lista actualizada a través de la nube y que en la actualidad sobrepasa las 1800 aplicaciones.

- Bloqueo de ficheros con amenazas de tipo ramsonware que escapan al control de los

antivirus. El fichero sospechoso se abre en un entorno aislado que simula un

ordenador normal y en ese entorno aislado se examina su comportamiento. - Bloqueo de la salida de datos confidenciales de la empresa. El sistema utiliza una

biblioteca con más de 200 normas de 18 países y en función de ellas bloquea la salida a

través de la red de aquellos datos que pueden ser considerados como confidenciales,

como datos financieros, informes médicos y otros. - Antivirus para todo el tráfico entrante y saliente por el cortafuegos. Watchguard

Firebox 200 utiliza el conocido motor antivirus de Bitdefender. - Mantenimiento de la buena reputación en la red. Este sistema bloquea

automáticamente todo el tráfico saliente a direcciones web con mala reputación,

evitando con ello que un PC de la empresa pueda ser capturado para una red zombie o

bootnet. - Bloqueo de sitios web peligrosos o inadecuados. Filtrado por direcciones web y por

categorías de contenido, con la posibilidad de establecer políticas de acceso por cada

trabajador, por grupos o por calendarios. - Mapa de los dispositivos conectados a la red de área local de la empresa. Permite ver

de forma sencilla todos los dispositivos conectados a la red de la empresa así como sus

características básicas en cuanto a seguridad, como las versiones de sistemas

operativos, las aplicaciones instaladas, los puertos abiertos, etc. - Firewall de nueva generación.

- Enrutamiento, switching, VLAN y gestión de VPNs.

- Procesador dedicado para conseguir altas velocidades de manejo de paquetes. Firewall hasta 3,2 Gbps, análisis UTM de hasta 515 Mbps, hasta 1.700.000 sesiones concurrentes, hasta 1,2 Gbps en el tráfico a través de VPN, etc.

- 8 puertos LAN Gigabit Ethernet

El Firebox M200 está recomendado para empresas de hasta 60 trabajadores y al igual que el resto de equipos UTM del mismo fabricante, reciben todo tipo de actualizaciones desde “la nube”, por lo que pueden hacer frente a todas las nuevas amenazas que aparecen a diario de una forma eficaz. Es preciso darse cuenta de que de nada sirve cualquier herramienta antivirus y antimalware si no está actualizada contra las últimas amenazas, siendo esta circunstancia lo que justifica plenamente su actualización a través de la nube por parte del fabricante. Lógicamente este es un servicio que tiene un coste para el cliente pero al que no se debe renunciar en ningún caso, ya que la mayoría de las protecciones del Firebox M200 y de la mayoría de los equipos UTM son bajo la modalidad de suscripción anual.

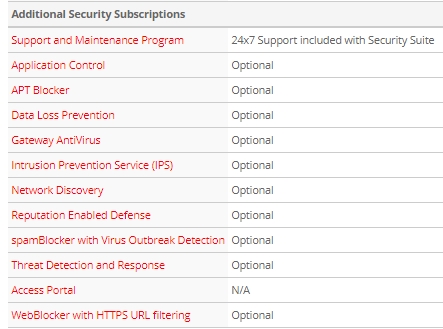

Servicios bajo suscripción anual en el Firebox M200

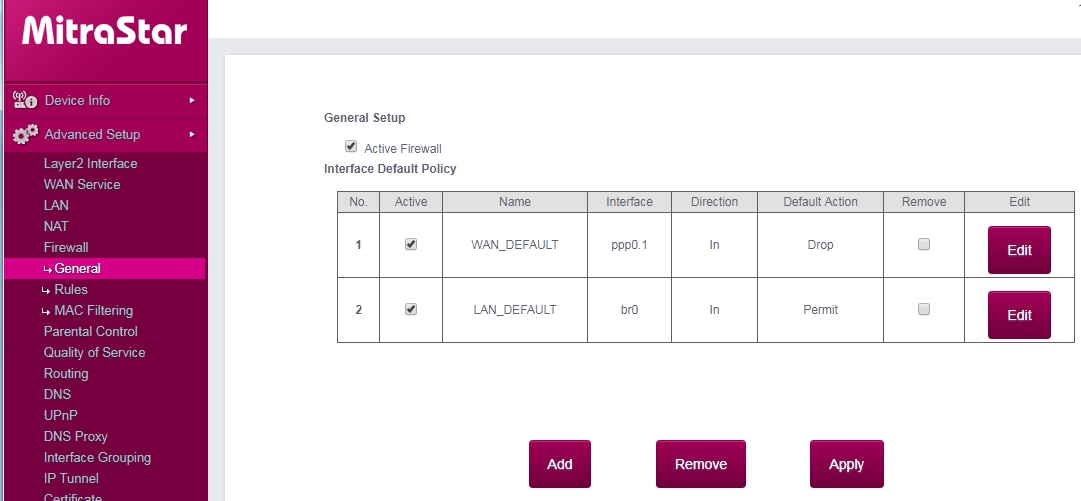

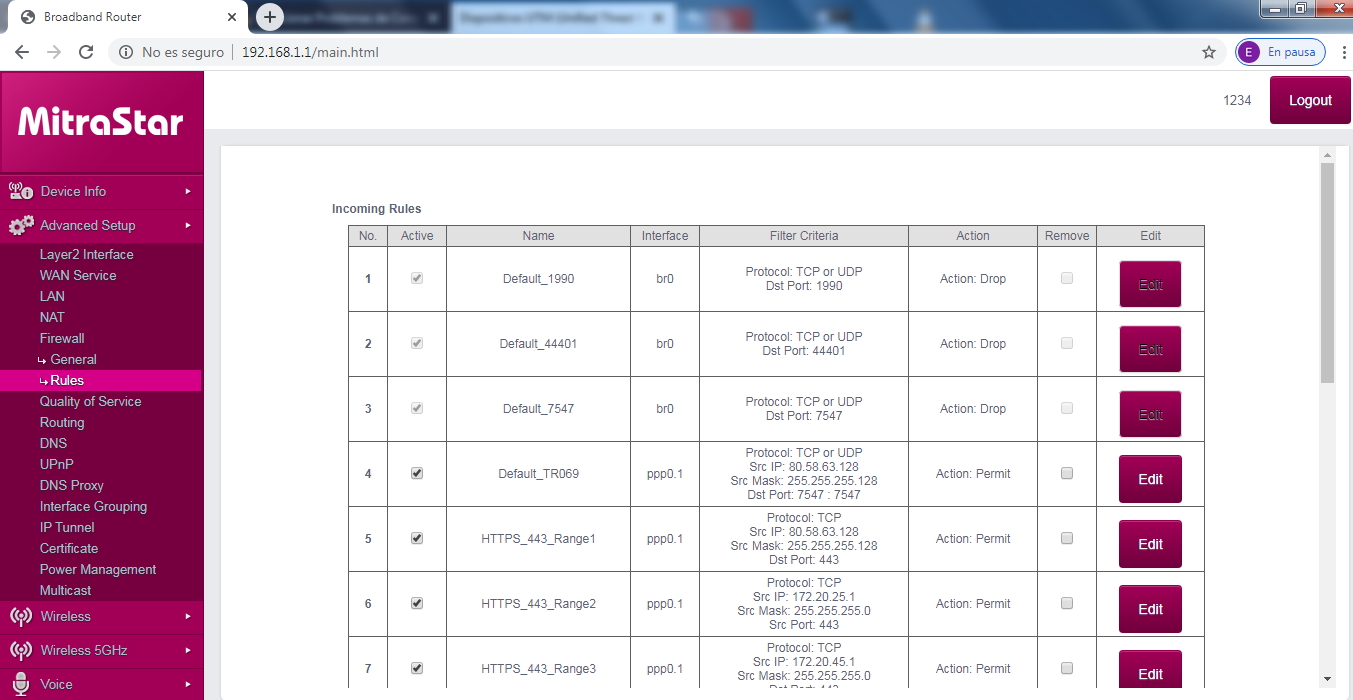

Al examinar las características de los equipos anteriores y otros similares se observa con claridad que estos equipos son mucho más que simples cortafuegos o Firewall, y que son muy diferentes a los cortafuegos incorporados en la mayoría de los routers domésticos. En estos su funcionalidad se limita al bloqueo de determinadas direcciones IP y puertos, sin otras opciones de configuración avanzadas y, por supuesto, sin ninguna de las opciones de defensa contra amenazas y malware de las que disponen los equipos UTM. A modo de ejemplo, en el equipo HGU instalado por el operador Movistar en sus accesos FTTH, el firewall incorporado tiene una configuración por defecto donde están permitidas todas las conexiones salientes y están prohibidas todas las conexiones entrantes, exceptuando lógicamente aquellas que sean respuestas a peticiones nuestras.

Funciones del firewall en el HGU de Movistar

El equipo HGU de Movistar cuenta con reglas de entrada y de salida en el firewall integrado que solamente son válidas para las conexiones del propio HGU, no para las comunicaciones de los usuarios en el lado LAN. Las reglas de este firewall se utilizan para asegurar las conexiones dedicadas a mantenimiento por parte del operador, en este caso Movistar. Las comunicaciones de los usuarios quedan aseguradas por la política por defecto, que es todo permitido en salida y todo prohibido en entrada, excepto si es la respuesta a una petición efectuada. Si queremos permitir de forma explícita tráfico entrante se debe crear una regla en el apartado de NAT > Virtual Servers (Port Forwarding en otros modelos de routers).

Reglas de entrada /salida en el firewall del HGU de Movistar

La presente información es el resultado de un asesoramiento tecnológico por parte del Tkgune de Industrias Creativas del CIFP Tartanga al despacho de procuradores Lanchares, empresa radicada en Madrid que cuenta con una amplia experiencia en trabajos de procura con la totalidad de las instancias judiciales de la Comunidad de Madrid, incluyendo la jurisdicción civil, la mercantil, lo contencioso-administrativo, la jurisdicción penal y la social. Lanchares cuenta entre sus clientes con importantes empresas de su comunidad y del resto de España, y para ella es de vital importancia asegurar la valiosa información que maneja en su quehacer diario. Aunque una solución UTM está recomendada en todas las empresas, en el caso particular de aquellas que manejan documentación valiosa cobra aún mayor importancia, no admitiendo ninguna duda la presencia de uno de estos equipos.

Despacho de procuradores Lanchares

El Centro Integrado de Formación Profesional Tartanga (CIFP Tartanga) participa en el Tkgune de Industrias Creativas, proyecto impulsado desde Tknika para fomentar la colaboración y favorecer la transferencia de tecnología entre la Formación Profesional y las empresa. En este Tkgune abordamos proyectos de colaboración en el ámbito de las nuevas tecnologías de animación 3D, realidad virtual, aplicaciones multimedia y en todo lo referente al soporte informático necesario para la implantación de esas tecnologías, como son por ejemplo las instalaciones de red, la instalación y configuración de servidores en entornos virtualizados, las aplicaciones de software libre y la seguridad informática.

Excelente artículo sobre los dispositivos UTM y su papel en la seguridad informática. Con el aumento constante de amenazas cibernéticas, es crucial entender cómo estas herramientas ayudan a proteger las redes de manera integral. Me ha parecido muy clara la explicación sobre las funciones que ofrecen, especialmente la combinación de firewall, antivirus y otras medidas de seguridad en una sola solución.

Hablando de eficiencia, he encontrado también algunos recursos interesantes para ahorrar en productos de tecnología y servicios online, lo que viene bien para quienes buscan optimizar sus inversiones en seguridad. Te dejo el enlace por si te resulta útil: https://descuentomaximo.com/

¡Gracias por compartir contenido tan valioso!

Muy interesante el artículo sobre los dispositivos UTM y su importancia en la seguridad de las instalaciones informáticas. Hoy en día, con la cantidad de amenazas a las que estamos expuestos, es esencial contar con herramientas de gestión unificada de amenazas para proteger la infraestructura. Me ha gustado mucho cómo explicas las funcionalidades clave de estos dispositivos y cómo se integran en la seguridad general de una red.

A propósito de la seguridad, también estuve leyendo recientemente sobre cómo el arte digital y la creatividad están influyendo en las nuevas formas de trabajo en el mundo tecnológico. Creo que te podría interesar este enfoque diferente, te lo dejo por aquí: https://diferenciart.com/ ¡Gracias por compartir este contenido tan útil y actual!

Una gran explicación y muy práctica

Gracias por la explicación, es muy útil a la hora de realizar una instalación informática segura que no de problemas ni fallos importantes. Sobre todo porque come decía un compañero en los comentarios anteriores apenas encuentras información por internet sobre los dispositivos UTM. Las soluciones UTM para empresas son algo complejas de implementar pero realmente son bastante eficientes para evitar riesgos de seguridad en una parte tan core del negocio.

Excelente y claro, un saludo..

Genial, excelente reflexion, gracias x compartir, saludos desde buenos aires…

Muy de acuerdo en general… a ver si se ponen las pilas

full felicitaciones interesante y diste justo en el clavo. sigue creando buen contenido

Bien explicado y conciso. Se aprecia la buena información.

hola

errata en el link

alea soluciones

Hola,

Me encanta vuestro blog, muy útil la información que publicáis.

En Alea Soluciones también tenemos un blog en el que tratamos de publicar información sobre FTTH.

alea soluciones

Gracias, muy útil!

Muy interesante y bien explicado , gracias a sido de mucha ayuda!

Andrés, gracias por tu comentario

Enhorabuena por el artículo, hay que tener en cuenta que no hay mucha información disponible sobre UTM… gracias por compartir tu conocimiento ayudando a los demás!

Hola Rafael

Me alegro de que te parezcan interesantes los artículos que publicamos en blogs del instituto. La verdad es que, como estamos metidos en mil historias, publicamos mucho menos de lo que nos gustaría, pero aun así intentamos que lo poco que colocamos en los blogs tenga “contenido” y no sea una mera repetición de contenidos similares de otras web.

Como has podido comprobar, el artículo ese de las soluciones UTM para empresas está escrito en base a una colaboración real con una empresa de Madrid, ya que desde la viceconsejería de FP nos animar a participar en este tipo de colaboraciones dentro del proyecto denominado Tkgune y que depende del centro de innovación Tknika. Como vosotros estáis centrados es ese tema me imagino que nos daréis mil vueltas en ese tipo de cosas, pero para cualquier cosa que necesitéis o cualquier colaboración que pueda surgir, nosotros encantados !!!!

Un saludo y que paséis unas buenas vacaciones.

Enrique del Río

Centro Integrado de Formación Profesional Tartanga

Erandio

Bizkaia

Buenos dias Enrique. Fuí alumno tuyo hace ya unos años, tengo un recuerdo buenísimo y deseo saludarte, animarte con estos articulos, y desde mi actual trabajo en Asociacion Innovalia en la parte de sistemas, en gran parte gracias a tu formacion, tambien desarollamos soluciones de seguridad UTM bajo la marca redborder desde aqui mismo, en Getxo. Saludos y hasta pronto.